- Die Zscaler Experience

Ihre Welt, sicher

Erleben Sie, wie Zero Trust Ihre Organisation transformieren kann.

Zscaler: Ein Leader im Gartner® Magic Quadrant™ 2024 für Security Service Edge (SSE)

Zum Report

![Zscaler erneut ein Leader Zscaler erneut ein Leader]()

Grundlagen von Zero Trust

-

Was ist Zero Trust?

-

Was ist Security Service Edge (SSE)?

-

Was versteht man unter Secure Access Service Edge (SASE)?

-

Was ist Zero Trust Network Access (ZTNA)?

-

Was versteht man unter Secure Web Gateways (SWG)?

-

Was ist ein Cloud Access Security Broker (CASB)?

-

Was ist eine Cloud Native App Protection Platform (CNAPP)?

-

Ressourcen zu Zero Trust

-

- Produkte & Lösungen

![Test Test]()

Zuverlässiger Schutz für User

Ihre User erhalten nahtlosen, sicheren und zuverlässigen Zugriff auf Anwendungen und Daten.

![Test Test]()

Schutz von Workloads

Zscaler unterstützt die Entwicklung und Ausführung sicherer Cloud-Anwendungen, gewährleistet Cloud-Konnektivität nach dem Zero-Trust-Prinzip und schützt Ihre Workloads im Rechenzentrum genauso zuverlässig wie in der Cloud.

![Test Test]()

Sicherheit für IoT- und OT-Geräte

Zscaler bietet Zero-Trust-Konnektivität für IoT- und OT-Geräte sowie sicheren Remotezugriff auf OT-Systeme.

Produkte

Komplett Cloud-native Services gewährleisten den Erfolg Ihrer digitalen Transformation

Lösungsbereiche

Zero-Trust-Lösungen schützen und vernetzen Ihre Ressourcen – für ein ungehindertes Wachstum Ihres Unternehmen

-

Schutz vor Cyberbedrohungen

-

Datenschutz

-

Zero Trust Networking

-

Geschäftsanalysen

-

Alternative zu VPN

-

Zero Trust SASE

-

Schnellere Integration bei Fusionen und Übernahmen

-

Hervorragende digitale Anwendererfahrungen

-

Zero Trust SD-WAN

-

Cloud-Konnektivität mit Zero Trust

-

Zero Trust für IoT/OT

-

Produkte und Lösungen finden

-

Produkte und Lösungen finden

-

Partnerintegrationen

Branchen- und marktspezifische Lösungen

-

- Plattform

Zero-Trust-Exchange-Plattform

Erfahren Sie, wie Zscaler mit seiner Cloud-nativen Plattform Zero-Trust-Sicherheit ermöglicht, basierend auf der weltweit größten Security Cloud.

![Test Test]()

Transformation dank Zero-Trust-Architektur

Neuer Schub für Ihren Weg zur Transformation

Sicherheit für Ihre Geschäftsziele

Erfolgreiche Geschäfts- und IT-Initiativen

- Ressourcen

Schulung, Austausch und Support.

Lernen Sie die Tools und Ressourcen kennen, die Sie dabei unterstützen, Ihre Transformation zu beschleunigen und Ihr Unternehmen zu schützen

![CXO REvolutionaries CXO REvolutionaries]()

Eine Plattform für Wegbereiter von Digitalisierung und Zero Trust

Jetzt besuchen

Ressourcen-Center

Immer die aktuellen Best Practices

Events und Schulungen

Programme, Zertifizierungen und Events

Studien und Services zum Thema Sicherheit

Studien und Erkenntnisse einfach abrufbar

Instrumente

Speziell entwickelte Tools

Community und Support

Austausch und Support

Branchen- und marktspezifische Lösungen

Lösungen für Ihre Branche und Ihr Land

- Unternehmen

Rückblick und Ausblick

Unsere Partner, Systemintegratoren und Technologieallianzen

Auf dem Laufenden mit den aktuellen News

Das Führungsteam stellt sich vor

Erstklassige Partner-Integrationen zur Beschleunigung Ihrer digitalen Transformation

News, Aktieninformationen und Quartalsberichte

Unser ESG-Ansatz

Teil unserer Mission werden

Sämtliche Ressourcen für die Berichterstattung zu Zscaler

Wie wir strenge Standards erfüllen

Wie wir strenge Standards erfüllen

Was ist Kryptojacking?

Kryptojacking ist ein Cyberangriff, bei dem Cyberkriminelle Computer oder Mobilgeräte kapern, um mit deren Rechenleistung Kryptowährungen wie Bitcoin zu gewinnen. Kryptojacking-Malware ist schwer zu entlarven, kann jedoch gravierende Folgen für Unternehmen haben. Dazu zählen insbesondere Leistungseinbußen, erhöhte Stromkosten und überhitzungsbedingte Hardwareschäden.

Weitere Informationen zum Schutz vor komplexen Bedrohungen

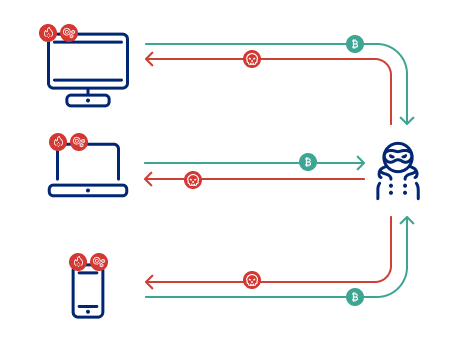

Wie funktioniert Kryptojacking?

Beim Kryptojacking wird Malware oder Schadcode verwendet, um die Rechenleistung der angegriffenen Geräte (Laptops, Desktop-Computer, Smartphones usw.) für das Kryptomining einzuspannen.

Und so läuft Kryptojacking ab:

- Übertragung/Infektion: Angreifer nutzen meist Social-Engineering-Verfahren wie Phishing oder bösartige Websites, um Kryptomining-Code auf fremden Geräten auszuführen. Kompromittierte Websites und Cloud-Services können dann unbemerkt Rechenleistung abgreifen.

- Ausführung: Kryptomining-Skripte werden auf einem kompromittierten Gerät ausgeführt und nutzen dessen CPU bzw. GPU, um komplizierte kryptografische Rätsel zu lösen. Das Gerät wird dabei häufig in ein Botnet eingegliedert, das die Rechenleistung zahlreicher infizierter Endgeräte miteinander kombiniert, um dem Miner einen Vorteil zu verschaffen.

- Gewinn: Der Miner, der mit seiner (gekaperten) Rechenleistung das kryptografische Rätsel zuerst löst, erhält eine Belohnung in Form von Kryptowährung. Die Kryptojacking-Opfer gehen dagegen leer aus – und tragen sogar indirekt die Kosten.

Anders als offensichtliche Ransomware wird Kryptojacking-Software so unauffällig wie möglich ausgeführt, um Angriffsdauer und Gewinnspanne zu erhöhen. Mitunter werden Verschlüsselungs- und Antianalysetechniken verwendet, um Sicherheitsmechanismen zu umgehen oder die CPU-Auslastung je nach Useraktivität zu drosseln und keinen Verdacht zu erregen.

Woher kommt Kryptojacking-Malware?

Kryptojacking-Malware kommt an ähnlichen Stellen wie andere Malware vor. Meistens findet man sie im Zusammenhang mit:

- Kompromittierten Websites, Plug-ins oder Browsererweiterungen, die mit Schadcode durchsetzt sind

- Browserbasiertem „Drive-by“-Mining auf eigentlich harmlosen Websites

- Bösartigen Downloads, die sich als harmlose Software tarnen und insbesondere kostenlose Apps und Torrents betreffen

- Phishing-Mails, die infizierte Anhänge enthalten oder auf bösartige Websites verweisen

- Bösartige Werbung mit Kryptojacking-Skripten, die ausgeführt werden, wenn man sie anklickt bzw. aufruft

Die häufigsten Quellen

Laut Zscaler-Recherchen sind Inhalte für Erwachsene, Streaming-Medien und Unternehmensseiten die wichtigsten Einfallstore für Kryptojacking-Malware.

Was bedeutet Kryptojacking-Malware für Ihr Unternehmen?

Aus unternehmerischer Sicht sind die täglichen Kosten für Kryptojacking zu vernachlässigen. Sie können sich aber schnell auf drei- oder vierstellige monatliche Beträge summieren − und bergen noch viele weitere Gefahren:

- Verminderte Systemleistung, die die User frustriert und die Produktivität beeinträchtigt

- Höherer Stromverbrauch und Stromkosten, die das Geschäftsergebnis negativ beeinflussen und Umweltzielen zuwiderlaufen

- Hardwareschäden, die zu ungeplanten Kosten hinsichtlich Wartung und Ersatz führen können

Beispiele für Kryptojacking

Trotz der Risiken hat bislang kein Kryptojacking-Angriff die Bekanntheit von Angriffen auf Lieferketten und Ransomware wie WannaCry oder dem Hackerangriff auf SolarWinds erreicht. Denn anders als diese sind sie eher unauffällig, aber nicht minder gefährlich. Hier einige Beispiele:

Smominru-Botnet:

Smominru hat seit 2017 weltweit hunderttausende Windows-Systeme infiziert, um die Kryptowährung Monero zu schürfen. Es verbreitet sich, indem es RDP-Anmeldeinformationen erzwingt und Software-Schwachstellen ausnutzt und kann sogar u. a. Ransomware und Trojaner auf den kompromittierten Systemen ausführen.

The Pirate Bay

: Mindestens seit 2018 wurde auf der Filesharing-Seite The Pirate Bay JavaScript-Code von dem inzwischen eingestellten Mining-Dienst Coinhive ausgeführt. Das Kryptojacking-Skript wurde ohne Zustimmung der User – und ohne Widerspruchsmöglichkeit – ausgeführt, solange diese auf der Website unterwegs waren. Die gekaperte Rechenleistung wurde für die Gewinnung von Monero eingesetzt.

Graboid

: Graboid wurde 2019 entdeckt und ist ein Wurm, der ungeschützte (also dem Internet ausgesetzte) Docker-Container ausnutzt. Er breitet sich von kompromittierten Hosts auf andere Container und deren Netzwerke aus und kapert dort Ressourcen, um Monero zu schürfen.

Open-Source-Bildbibliotheken

: Ab etwa 2021 kam es zu einem Anstieg an Kryptojacking-Bildern in Open-Source-Repositorys wie Docker Hub. Ende 2022 war Kryptojacking-Code dann das häufigste Merkmal schadhafter Bilder (Google Cloud Cybersecurity Action Team, 2023).

Warum ist Monero so beliebt?

Monero ist bei Cyberkriminellen beliebt, weil die Transaktionen hier anonym sind − anders als bei Währungen mit transparenten Hauptbüchern wie Bitcoin.

Symptome von Kryptojacking

Kryptojacking-Angriffe halten sich im Hintergrund, um unerkannt zu bleiben. Wer aber weiß, wonach er suchen muss, kann sie entlarven, bevor die Kosten zu hoch werden. Mögliche Anzeichen für Mining-Aktivitäten sind dabei:

- Performanceprobleme wie Verlangsamung, Hängenbleiben, Abstürze oder eine erhöhte Betriebstemperatur

- Hohe CPU/GPU-Auslastung auch bei geringer Beanspruchung (siehe Task-Manager bzw. Aktivitätsanzeige)

- Hoher oder ohne ersichtlichen Grund sprunghaft ansteigender Energieverbrauch

- Ungewöhnlicher Netzwerktraffic wie eine starke ausgehende Kommunikation oder umfangreiche Datenübertragungen mit unbekanntem Bestimmungsort

- Unerklärliche bzw. verdächtige Prozesse, die sich in den gewöhnlichen Hintergrundprozessen verstecken

Gegenmaßnahmen

Kryptojacking-Malware kann ihre Codestruktur verändern, Anti-Analyse- und dateilose Verfahren einsetzen und eine dezentrale Befehls- und Kontrollinfrastruktur nutzen, um sich gängigen Tools wie Antivirenprogrammen zu entziehen.

Wie lässt sich Kryptojacking erkennen und verhindern?

Abgesehen von den üblichen Warnzeichen lassen sich Kryptojacking-Angriffe aber mit einigen einfachen Verfahren verhindern bzw. abwehren.

- User und Teams für Warnzeichen sensibilisieren: User melden Probleme wie Leistungsmängel seltener, wenn sie deren mögliche Tragweite nicht kennen. IT, Helpdesk und NetOps müssen Hinweise auf unbefugtes Kryptomining bei der näheren Prüfung derartiger Meldungen berücksichtigen.

- Indizien durch aktives Suchen finden: Die deutlichsten Anzeichen für Kryptojacking treten nicht unbedingt dort auf, wo sie für die User sichtbar sind. Sicherheits- und Ermittlerteams können aber nach Verhaltensänderungen und anderen subtilen Hinweisen auf Kryptojacking fahnden und diesen ggf. nachgehen.

- Effektive Tools gegen Kryptomining verwenden: Das beste Mittel gegen Kryptojacking ist, solche Bedrohungen von Anfang an zu verhindern. Dazu muss sichergestellt werden, dass sämtliche Pakete von Usern innerhalb wie außerhalb des Netzwerks durchgehend überprüft werden − und zwar mit unbegrenzter TLS/SSL-Prüfkapazität. Mit Zscaler kein Problem!

Zscaler Cryptojacking Protection

Zscaler Internet Access™ (ZIA™) ist eine Kernkomponente der cloudnativen Zscaler Zero Trust Exchange und bietet mit Advanced Threat Protection KI-gestützten Schutz vor Kryptojacking, Ransomware, Zero-Day-Angriffen und Malware.

Mit vorkonfigurierten ZIA-Richtlinien, die ab der ersten Bereitstellung angewendet werden, können Sie Kryptomining-Traffic automatisch blockieren und optional Warnungen anzeigen lassen. ZIA kann über die Zero Trust Exchange selbst verschlüsselten Kryptomining-Traffic erkennen.

Der ZIA-Vorteil:

- Umfassende Inline-Prävention: Eine Inline-Proxy-Architektur ist die einzige zuverlässige Möglichkeit, verdächtige Inhalte und Angriffsversuche unter Quarantäne zu stellen und zu blockieren.

- Inline-Sandbox und ML: Zscaler Sandbox nutzt integriertes ML für erweiterte Analysen und unterbindet so auch neue und schwer erkennbare dateibasierte Angriffe.

- Durchgehende SSL-Überprüfung: Die SSL-Überprüfung mit einer globalen Plattform ist flexibel skalierbar und behält die User innerhalb wie auch außerhalb des Netzwerks im Blick.

- Zscaler-Cloud: Die weltgrößte Security Cloud kommuniziert auf Grundlage von täglich über 300 Mrd. Transaktionen und Bedrohungsdaten Schutzmaßnahmen in Echtzeit.

Sie möchten mehr über Zscaler Internet Access erfahren oder die Lösung in Aktion erleben? Dann besuchen Sie unsere Produktseite oder fordern Sie eine Demo an.

Empfohlene Ressourcen

-

Cloud Connector und Kryptojacking

Zum Blog -

Kryptomining ist eine ständige Herausforderung für Unternehmen

Zum Blog -

Zscaler-Sandbox

Zum Datenblatt

Häufig gestellte Fragen

Warum ist Kryptojacking so gefährlich?

Kryptojacking ist für Privatpersonen und Unternehmen ein echtes Problem, da es Rechnerressourcen kapert und zu entsprechenden Stromkosten, Leistungseinbußen und Geräteschäden führen kann. Wird Kryptomining-Malware gefunden, kann dies außerdem auf Sicherheitslücken hinweisen, die die Gefahr weiterer Cyberangriffe erhöhen.

Was genau sind Kryptojacking-Miner?

Kryptojacking-Miner verwenden bösartige Kryptomining-Software, die die Rechenleistung ihrer Opfer nutzt, um Kryptowährungen zu schürfen. Kryptojacking-Code setzt die vorhandenen Ressourcen dabei sparsam und flexibel ein und tarnt sich durch Verschlüsselung und Verschleierung. Die gewonnene Kryptowährung wird anschließend dem Angreifer gutgeschrieben.

Wie lange dauert es, einen Bitcoin zu schürfen?

Wie lange es dauert, einen Bitcoin zu schürfen, ist kaum zu sagen. Etwa alle zehn Minuten wird die Blockchain um einen Transaktionsblock ergänzt und eine bestimmte Anzahl an Bitcoins (2020: 6,25; Halbierung alle vier Jahre) demjenigen Miner zugewiesen, der die jeweilige Rechenaufgabe als erster gelöst hat. Allerdings ist das Bitcoin-Mining ein hartes Geschäft, in dem die größte Rechenleistung gewinnt.

Browser-Mining und Kryptojacking

Browser-Mining ist eine Ausprägung des Kryptojackings, bei dem Fremde ein Computersystem zur Gewinnung von Kryptowährung ausnutzen. So kann auf Websites Code eingebettet werden, der die Website-Besucher unbemerkt für das Browser-Mining einspannt. Zwar halten einige das Browser-Mining für eine legitime Form des Kryptojackings; diese Sichtweise wird allerdings unter Verweis auf die mangelnde Transparenz und Einwilligung oft kritisiert.