/ Was ist 5G-Sicherheit?

Was ist 5G-Sicherheit?

5G-Sicherheit ist ein Bereich der drahtlosen Netzwerksicherheit, der sich auf drahtlose Netzwerke der fünften Generation (5G) konzentriert. 5G-Sicherheitstechnologien tragen dazu bei, die 5G-Infrastruktur und 5G-fähige Geräte vor Datenverlusten, Cyberangriffen, Hackern, Malware und anderen Bedrohungen zu schützen. Im Vergleich zu früheren Generationen nutzt 5G stärker Virtualisierung, Network Slicing und Software Defined Networking (SDN) und ist dadurch anfällig für neuartige Angriffe.

Warum ist 5G-Sicherheit wichtig?

Im Zuge ihrer Einführung in immer mehr Ländern wird 5G-Technologie enorme Auswirkungen auf kritische Infrastrukturen und globale Industrien haben. Allerdings bringen die technologischen Fortschritte von 5G auch neue und erhöhte Cybersicherheitsrisiken mit sich, die Telekommunikationsbetreiber und ihre Kunden nicht ignorieren können. Dazu gehören:

- Erweiterte Angriffsfläche: Mehr vernetzte Geräte und eine stärkere Migration der Infrastruktur in die Cloud schaffen eine größere Bandbreite an Einstiegspunkten, die Bedrohungsakteure ausnutzen können. Weil 5G die Verbindung von Millionen von Geräten pro Quadratkilometer ermöglicht (im Vergleich zu Zehntausenden von 4G LTE- und Wi-Fi-fähigen Geräten), könnte ein einziges ausgenutztes Gerät zu kaskadierenden Schwachstellen führen, die ganze Ökosysteme gefährden.

- Schwachstellen beim Network Slicing: 5G-Infrastruktur ermöglicht Network Slicing – die Erstellung mehrerer virtueller Netzwerksegmente nebeneinander in einem 5G-Netzwerk, die jeweils bestimmte Apps, Unternehmen oder Branchen bedienen. Dies ist zwar effizient, öffnet jedoch die Tür für Intra-Slice-Angriffe und andere neuartige Risiken. Slices müssen sicher isoliert und segmentiert werden, um zu verhindern, dass Angreifer sich lateral bewegen.

- Risiken in der Lieferkette: Die Einführung von 5G hängt von einer globalen Lieferkette für Hardware, Software und Dienste ab. Die Gewährleistung der Sicherheit aller Komponenten ist eine Herausforderung, da Bedrohungsakteure versuchen können einen oder mehrere Punkte in der Hardware/Software-Lieferkette zu kompromittieren, um 5G-Netzwerke und -Geräte zu infiltrieren.

- Datenschutzbedenken: 5G-Netzwerke unterstützen den Austausch und die Verarbeitung massiver Datenvolumen, was zu Datenschutzbedenken hinsichtlich der immer größeren Mengen personenbezogener/vertraulicher Daten führt. Unbefugter Datenzugriff führt häufig zu Identitätsdiebstahl, Betrug und anderem Missbrauch.

- Bedrohungen für kritische Infrastrukturen: Da die 5G-Technologie in systemrelevante Infrastrukturen wie Stromnetze, Transportsysteme und Gesundheitseinrichtungen integriert wird, könnte ein Verstoß schwerwiegende Auswirkungen auf die öffentliche Sicherheit, die Gesundheit von Patienten, den Betrieb von Industrieanlagen, die nationale Sicherheit oder sogar die wirtschaftliche Stabilität haben.

5G bereitet branchenübergreifend und über Landesgrenzen hinweg den Weg für den nächsten Schub der technologischen Transformation, birgt jedoch auch zahlreiche, teilweise nicht quantifizierbare Sicherheitsrisiken.

Vorteile von 5G-Sicherheit

Dienstanbieter und Mobilfunknetzbetreiber tragen die Verantwortung, den Datenschutz, die Sicherheit und die Integrität der Kundendaten und Vorgänge in ihren 5G-Netzen zu gewährleisten. Durch die Einführung wirksamer Sicherheitsmaßnahmen können Anbieter und Betreiber:

- Sicherheitsüberwachung und -analyse in in Echtzeit zur schnelleren Erkennung und Behebung potenzieller Sicherheitsbedrohungen

- Schadensbegrenzung bei Cyberangriffen zur Reduzierung der damit verbundenen Kosten und Reputationsschäden

- Aufbau von Kundenbindung und -vertrauen durch nachweisbares Engagement für den Schutz von Kundendaten und kundenseitigen Betriebsabläufen

Im Zuge der Umstellung auf intelligente Fertigung – Industrie 4.0 – sind Unternehmen, die IoT-Geräte (Internet of Things ) nutzen, bestrebt, 5G-Netzwerke zu verwenden, um die Verbindung und Leistung ihrer IoT-Geräte zu gewährleisten.

Wie funktioniert 5G?

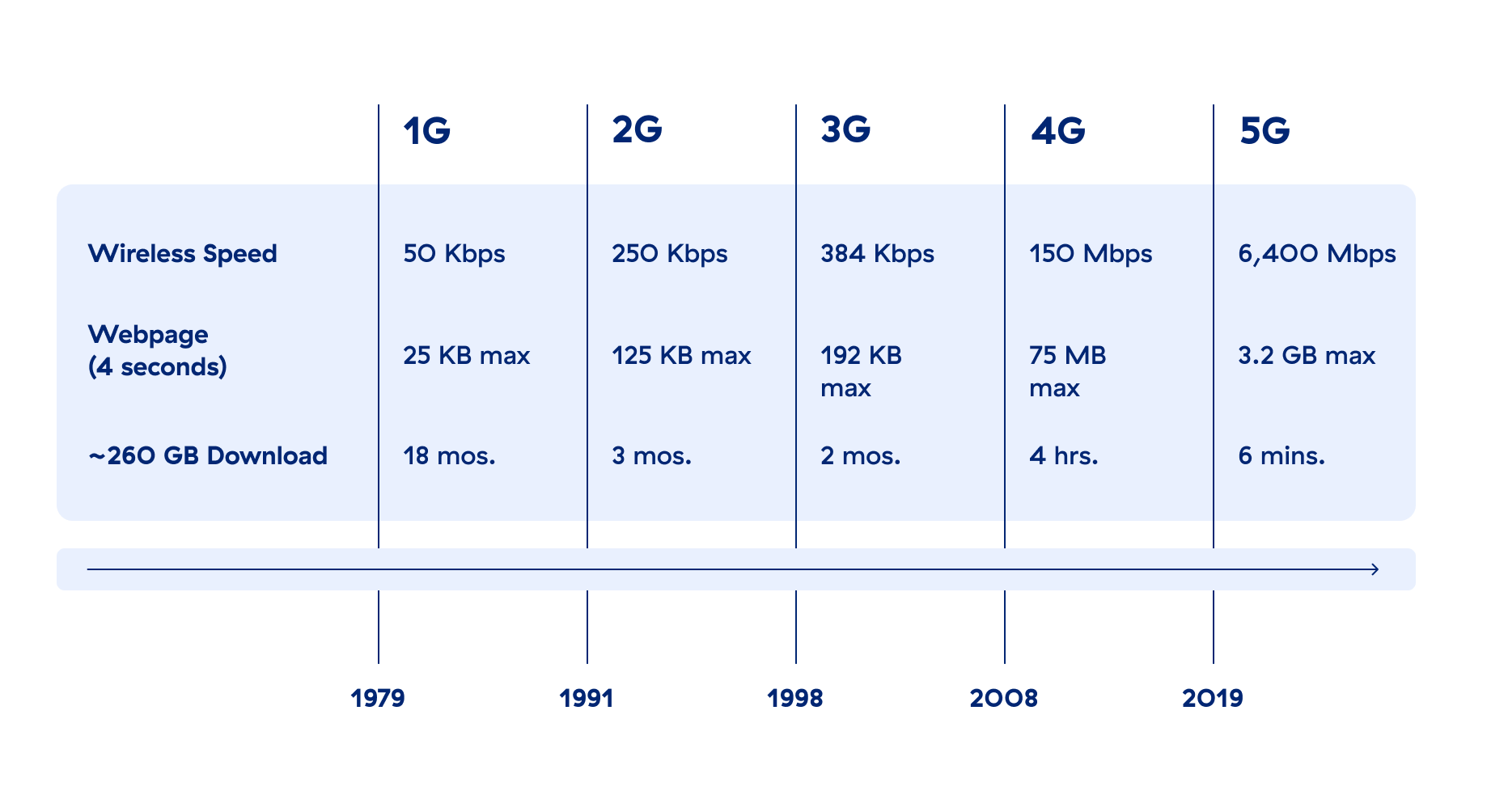

5G nutzt eine breite Mischung verschiedener Frequenzbänder, die Geschwindigkeiten von bis zu 10 Gbit/s ermöglichen (10 bis 100 Mal schneller als 4G-LTE), wodurch sich Web-Erlebnisse, die wir heute als „schnell genug“ empfinden, bald wie die Zeiten des Einwählmodems anfühlen werden. 5G bietet eine extrem niedrige Latenz, was zu einer Netzwerkleistung nahezu in Echtzeit führt. Während es früher 20 bis 1.000 Millisekunden (ms) dauern konnte, bis ein Datenpaket von Ihrem Laptop oder Smartphone zu einer Arbeitslast gelangt, kann 5G diese Zeit auf wenige Millisekunden verkürzen, wenn der Anwendungsfall es erfordert.

Natürlich steckt noch mehr dahinter – die physische Geschwindigkeit allein reduziert die Latenz nicht. Verschiedene Faktoren wie Entfernung, Bandbreitenüberlastung, Software- und Verarbeitungsmängel und sogar physische Hindernisse können zu einer hohen Latenz beitragen.

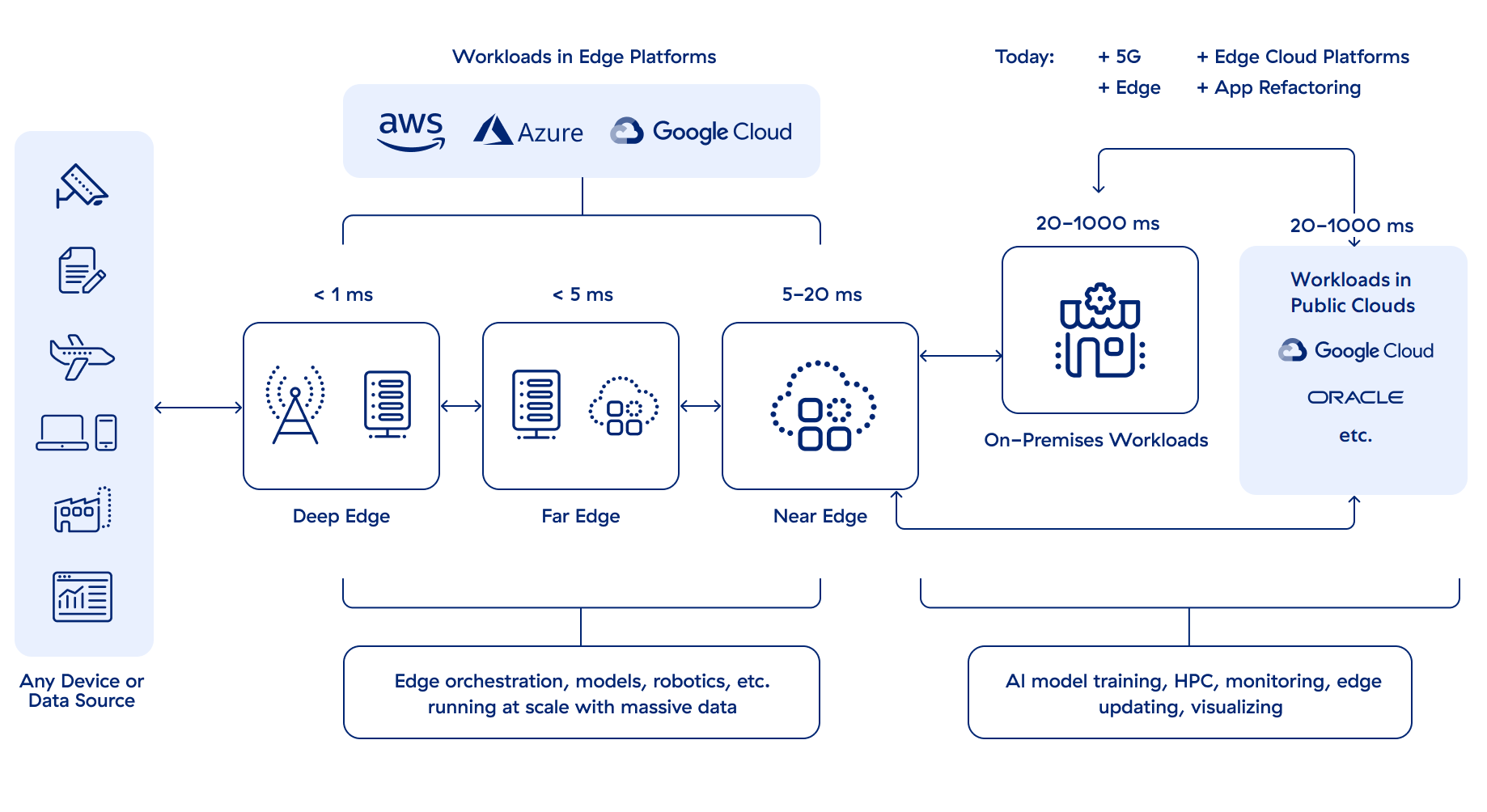

Um eine extrem niedrige Latenz zu erreichen, müssen die Rechenressourcen unbedingt näher an den Enduser-Geräten sein. Wenn sich Server physisch in der Nähe von Enduser-Geräten befinden, wird dies als „Edge-Computing“ bezeichnet. Je nach Latenzbereich wird zwischen verschiedenen Varianten unterschieden:

- Far Edge: Zwischen 5 und 20 ms Latenz; am weitesten von der Cloud entfernt und näher an den Geräten

- Near Edge: >20 ms Latenz; näher an der Cloud als an Geräten

- Deep Edge: Weniger als 5 ms von Geräten entfernt

Aufbau von 5G-Netzen – wo beginnt (oder endet) Ihr Netzwerk?

Anwendungsfall, Latenzanforderungen und Budget sind alles Faktoren, die bestimmen, welches Maß an Edge-Computing erforderlich ist. Echtzeitleistung ist nicht in allen Fällen erforderlich; häufig sind Latenzen von 20 ms vollkommen akzeptabel.

5G ist außerdem so konzipiert, dass es für vernetzte Geräte enorm skalierbar ist. Verbesserte Funkzugangsnetze können eine 1.000-mal höhere Bandbreite pro Flächeneinheit und 100-mal mehr vernetzte Geräte unterstützen als 4G LTE. Mobile Verbrauchergeräte, Unternehmensgeräte, intelligente Sensoren, autonome Fahrzeuge, Drohnen und mehr können alle dasselbe 5G-Netz nutzen, ohne dass es zu Serviceeinbußen kommt.

5G und 4G im Vergleich

4G und 5G sind drahtlose Hochgeschwindigkeits- Telekommunikationstechnologien für Mobilgeräte.

Was die technischen Möglichkeiten betrifft, bietet 4G Geschwindigkeiten von bis zu etwa 100 Mbit/s, während 5G bis zu 20 Gbit/s bieten kann. Für die Kommunikation zwischen Geräten liegt die 4G- Latenz zwischen etwa 60 und 100 Millisekunden, während 5G eine weitaus geringere Latenz bieten kann, teilweise unter 5 Millisekunden Im Hinblick auf Bandbreite und Verbindungsvolumen kann ein 4G-Netzwerk mehrere tausend Geräte auf einem Quadratkilometer unterstützen, während ein 5G-Netzwerk eine Million unterstützen kann.

Allerdings vergrößert sich durch die komplexere Infrastruktur von 5G auch die Angriffsfläche, und mit weitaus mehr angeschlossenen Geräten und weitaus schnelleren Datenübertragungsgeschwindigkeiten als 4G ist 5G deutlich anfälliger für Cyberangriffe. Darüber hinaus kann der Einsatz neuer Technologien wie Virtualisierung und softwaredefinierte Vernetzung in 5G-Netzwerken zu neuen Schwachstellen führen, die von Bedrohungsakteuren ausgenutzt werden.

Zu den wichtigsten Unterschieden zählt, dass 5G nicht innerhalb der traditionellen Infrastruktur bereitgestellt wird, auf die 4G angewiesen ist, sondern am Netzwerkrand. Entsprechend kann auch die Absicherung nicht effektiv durch die herkömmliche Netzwerkinfrastruktur bereitgestellt werden, sondern muss stattdessen ebenfalls am Netzwerkrand erfolgen.

Wir wollen uns nun mit 5G im Hinblick auf Edgecomputing und Sicherheit befassen.

Wie funktioniert 5G im Zusammenhang mit Edgecomputing?

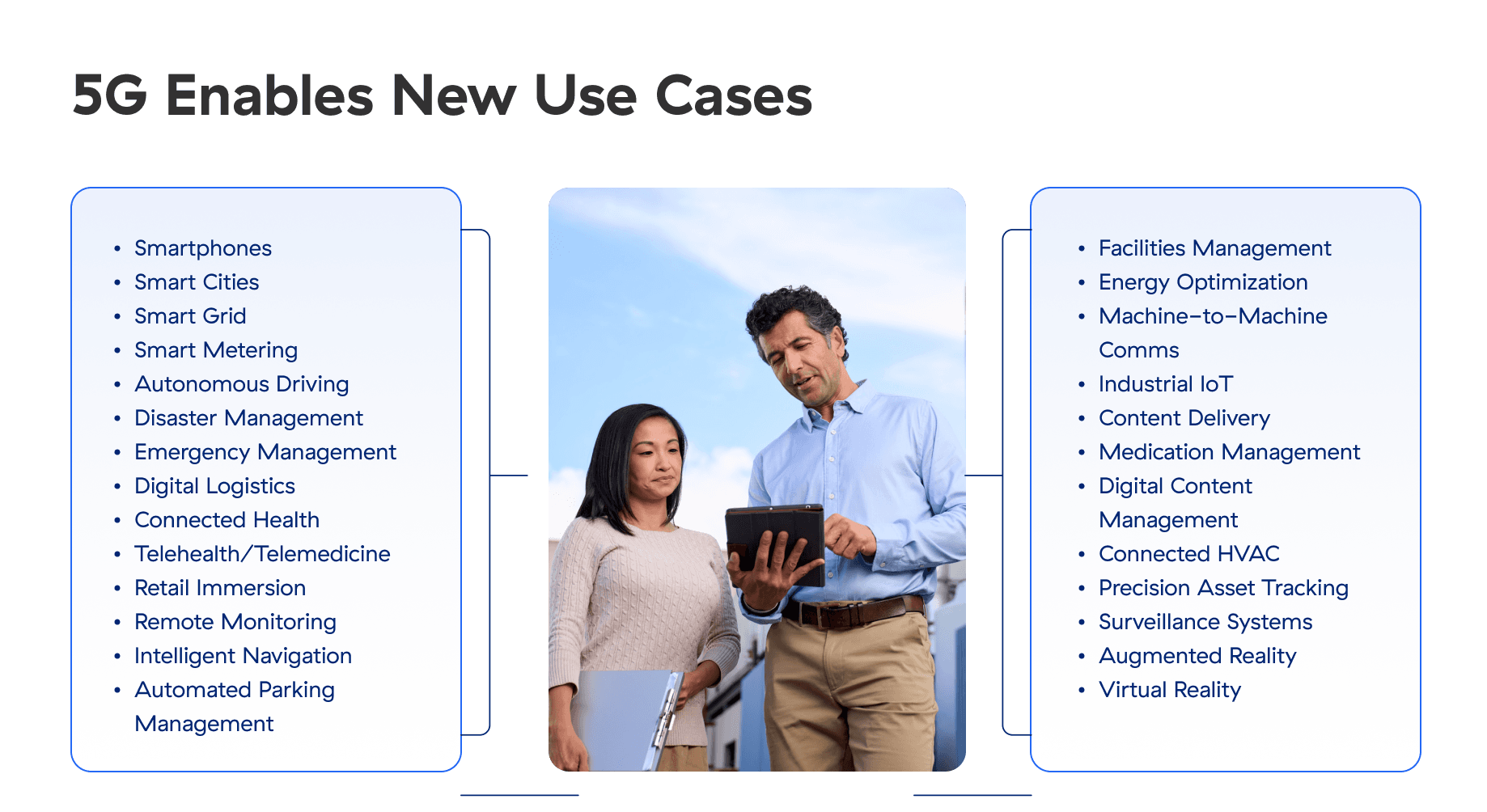

5G-Technologie und Edge Computing (verteiltes Computing, das die Datenverarbeitung und -speicherung am Rand des Netzwerks ermöglicht) verändern die Art und Weise, wie wir kommunizieren und Geschäfte abschließen. Verbesserungen bei Geschwindigkeit, Echtzeit-Datenübertragung und Mobilfunkdichte sind die Eckpfeiler der modernen Konnektivität – sie liefern die Kapazität, die für IoT-vernetzte Geräte, Automatisierung, VR- und Augmented-Reality-Schnittstellen, Smart Cities und mehr erforderlich ist.

Tatsächlich bietet 5G die Hochgeschwindigkeitsverbindung und geringe Latenz, die für das effektive Funktionieren des Edge Computing erforderlich sind. Daten können nahezu augenblicklich gesendet und empfangen werden, was eine Echtzeitkommunikation und -analyse zur Unterstützung zeitkritischer Dienste und anderer Anwendungen ermöglicht, die eine sofortige Reaktion erfordern, wie etwa einige Industrie-4.0-Funktionen.

Neben vielen anderen Faktoren des 5G-Netzwerkdesigns ist die physische Nähe zum Gerät die Voraussetzung für eine geringe Latenz. Das bedeutet, dass die Kernnetzwerkinfrastruktur, der Anwendungsserver und – was entscheidend ist – die Sicherheitsinfrastruktur von zentralen Rechenzentren an den Rand des Netzwerks, näher an die User, verlagert werden müssen. Dafür müssen Organisationen aufZero Trustsetzen.

Herausforderungen im Zusammenhang mit 5G-Sicherheit

Im 5G-Standard wird ausdrücklich darauf hingewiesen, dass Sicherheit ein zentrales Designprinzip ist. Mit anderen Worten: 5G wurde auf Sicherheit ausgelegt.

Tatsächlich ist die 5G-Sicherheit auf das 5G-Netz selbst beschränkt. Sie erstreckt sich nicht auf die Geräte und Workloads, die Kunden für die Kommunikation über ein 5G-Netz verwenden.

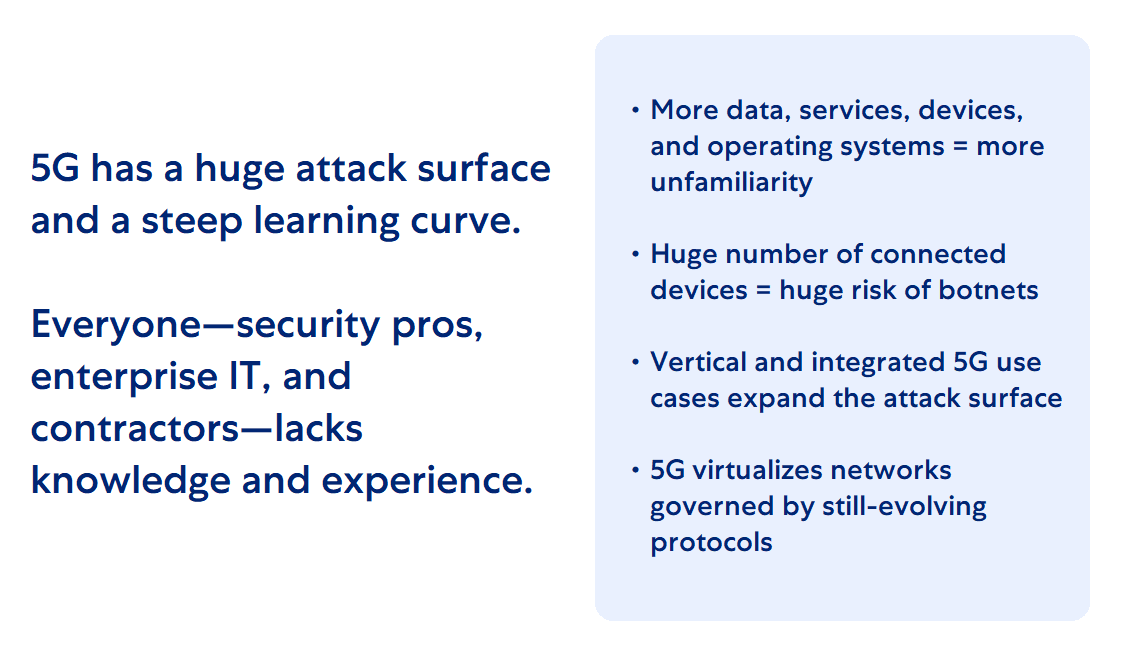

Mit 5G nimmt also die Anzahl der Daten, Services, Geräte, Betriebssysteme sowie die Virtualisierung und Nutzung der Cloud zu. Zugleich entsteht eine riesige Angriffsfläche, und Edge-Workloads werden zum neuen bevorzugten Angriffsziel vieler Bedrohungsakteure.

5G-Sicherheit ist mit hohem Lernaufwand verbunden und vielen Sicherheitsexperten, internen IT-Fachkräften und Subunternehmern fehlt das Wissen und die Erfahrung, um Anwendungen zu schützen, die in 5G-Netzen ausgeführt werden. Zum Schutz von 5G-Netzen sind Cybersicherheitsspezialisten erforderlich, die sich mit hochskalierten IT-Systemen und drahtlosen Telekommunikationsnetzen gleichermaßen auskennen.

Maximale Sicherheit durch 5G und Zero Trust

Zero Trust vereinfacht den Schutz von 5G/Edge-Workloads und Geräten, vereinfacht die Umstellung auf 5G sowie die Bewältigung der damit verbundenen Sicherheitsherausforderungen.

Zero-Trust-Architekturen gewährleisten umfassende Sicherheitsüberwachung, granulare risikobasierte Zugriffskontrollen, infrastrukturweit koordinierte Systemsicherheitsautomatisierung und Echtzeitschutz kritischer Datenbestände in einer dynamischen Bedrohungsumgebung.

Zscaler schafft Abhilfe: Vorteile des Zero-Trust-Sicherheitsmodells

Die Zero-Trust-Architektur von Zscaler für privates 5G sichert und vereinfacht private 5G-Bereitstellungen für den zentralisierten 5G-Kern. Anbieter profitieren von mehreren Vorteilen:

- Zero-Trust- Konnektivität: Sichern Sie Site-to-Site-Konnektivität über das Internet ohne routingfähiges Netzwerk (5G UPF to Core) und stellen Sie sicher, dass sich User und Geräte (UE) nicht im selben routingfähigen Netzwerk befinden wie Anwendungen in MEC-, RZ- oder Cloud-Umgebungen.

- Sichere Anwendungen und Daten: Minimieren Sie die Angriffsfläche für ausgehenden und eingehenden Traffic und identifizieren Sie Schwachstellen bei der Arbeitslast, Fehlkonfigurationen und unnötige Berechtigungen.

- Sichere Kommunikation: Verhindert Kompromittierung und Datenverluste durch Inline-Überprüfung von Inhalten.

- Digital Experience Management: Beheben Sie Leistungsprobleme schnell mit Einblick in die Geräte-, Netzwerk- und Anwendungsleistung.

Zscaler Private Access App Connectors, Branch Connectors und Cloud Connectors können zusammen mit Zscaler Client Connector Kundengeräte und Workloads in 5G-Netzen schützen. Die Mitte 2023 veröffentlichte Version von Branch Connector wurde eigens für den Schutz von 5G-Kerntechnologien vor Sicherheitsverletzungen konzipiert. Weitere Verbesserungen folgen im Jahr 2024.