/ Was ist Cloud-Sicherheit?

Was ist Cloud-Sicherheit?

Warum ist Cloud-Sicherheit ein wichtiges Thema?

Dass trotz der zunehmenden Dezentralisierung von Belegschaften, Daten und Cloud-Anwendungen häufig noch an Legacy-Netzwerkarchitekturen festgehalten wird, die ursprünglich für ortsgebundene Mitarbeiter und Ressourcen ausgelegt waren, geht zulasten von Geschwindigkeit und Sicherheit.Zur Bewältigung dieses Problems und zur Gewährleistung der Anwenderzufriedenheit sind deshalb neuartige Sicherheitskonzepte erforderlich.

Tatsächlich ist die heutige Wirtschaftslage einerseits von Komplexität und Innovationsdrang, andererseits von zunehmender Professionalisierung der Cyberkriminalität geprägt. Unter diesen Vorzeichen stellt die Flexibilität und Skalierbarkeit von Cloud-Services in vielen Branchen einen unverzichtbaren Wettbewerbsvorteil dar. Ebenso unverzichtbar ist jedoch der Einsatz effektiver Cloud-Sicherheitslösungen zur Bewältigung der einschlägigen Risiken.

Wie funktioniert Cloud-Sicherheit?

Eine Cloud-Umgebung ist immer nur so sicher wie ihr schwächster Punkt. Entsprechend ist zur Gewährleistung einer effektiven Cloud-Sicherheit das Zusammenwirken verschiedener Technologien erforderlich, die Daten und Anwendungen von allen Seiten schützen. Zu den gängigen Lösungen zählen Firewalls, Identitäts- und Access-Management (IAM), Segmentierung und Verschlüsselung.

Cloud-Sicherheitslösungen schützen nicht den Netzwerkperimeter, sondern einzelne Ressourcen und Daten. Entsprechend müssen granulare und spezifische Sicherheitsmaßnahmen wie Cloud Security Posture Management (CSPM), Datenschutz, Datensicherheit und Notfallwiederherstellung sowie eine Vielzahl von Tools zur Erfüllung der Compliance-Anforderungen implementiert werden.

Cloud-Umgebungen sind für eine Vielzahl interner und externer Sicherheitsrisiken anfällig. Das gilt insbesondere für hybride Clouds, die öffentliche Clouds mit privaten Rechenzentren kombinieren. Damit solche Umgebungen für User zugänglich und trotzdem zuverlässig geschützt sind, ist der Einsatz von Zugriffskontrollen, Multifaktor-Authentifizierung, Datenschutzlösungen, Verschlüsselung, Konfigurationsmanagement und weiterer Tools erforderlich.

98,6 % der Cloud-Umgebungen von Unternehmen sind falsch konfiguriert, was erhebliche Risiken für Daten und Infrastruktur mit sich bringt.

Was ist unter Cloud-Computing zu verstehen?

Cloud-Computing („die Cloud“) hat sich als Verfahren zum Zugriff auf Ressourcen über das Internet inzwischen weltweit durchgesetzt.Es ermöglicht die vollständige oder teilweise Auslagerung, Verwaltung und Absicherung unternehmenseigener Daten, Anwendungen und Infrastruktur an externe Cloud-Anbieter.

Arten von Cloud-Services

Anbieter wie Amazon Web Services (AWS), Microsoft Azure und Google Cloud stellen SaaS-Lösungen, Speicher sowie unterschiedliche Plattform- und Infrastrukturdienste in öffentlichen Clouds bereit.

Mit Blick auf die Cloud-Bereitstellung lassen sich vier Ansätze unterscheiden:

- Private Cloud: eine eigene Infrastruktur, die nur von einer einzelnen Organisation genutzt wird und Eigentum eines Dritten oder der Organisation selbst ist, der/die allein für die Sicherheit verantwortlich ist. Private Clouds werden häufig von staatlichen Einrichtungen, Finanzdienstleistern und anderen Akteuren genutzt, die besonders vertrauliche Daten sichern müssen.

- Öffentliche Cloud: Infrastruktur eines Drittanbieters, die von mehreren Unternehmen gemeinsam genutzt wird. In diesem Fall sind die betreffenden Unternehmen und der Anbieter gemäß dem Prinzip der geteilten Verantwortung gemeinsam für die Sicherheit verantwortlich. Öffentliche Cloud-Services wie Google Workspace and Microsoft 365 erfreuen sich rund um den Globus großer Beliebtheit.

- Hybride Cloud: Kombination aus privater und öffentlicher Cloud und ihren jeweiligen Stärken wie Skalierbarkeit (öffentliche Cloud) und Kontrolle (private Cloud). Häufige User sind DevOps und andere Akteure, die besonderen Wert auf Flexibilität und Konfigurierbarkeit legen.

- Multicloud: eine gemeinsam genutzte Infrastruktur für mehrere Organisationen, die auf dieselben Anwendungen zugreifen bzw. identische Anforderungen an Segmentierung und Datenschutz stellen (z. B. PCI DSS). Multicloud-Umgebungen werden von Unternehmen aus aller Welt für den Zugriff auf externe Dienstleistungen genutzt.

Auch bei den Bereitstellungsmodellen lassen sich vier Typen unterscheiden:

- Software-as-a-Service (SaaS) – komplette Softwarelösungen, die über die Cloud als kostenlose oder kostenpflichtige Angebote bereitgestellt werden (z. B. Google Docs).

- Platform-as-a-Service (PaaS) – Cloud-basierte Tools, mit denen Entwickler Anwendungen in einer skalierbaren Umgebung erstellen, testen und bereitstellen können.

- Infrastructure-as-a-Service (IaaS) – virtualisierte Infrastruktur, die von einem Drittanbieter verwaltet und der Organisation zum Installieren eigener Software bereitgestellt wird.

- Functions-as-a-Service (FaaS): ähnelt dem PaaS-Modell, ist aber auf einzelne Anwendungsfunktionen ausgerichtet, die sehr schnell hoch- und wieder heruntergefahren werden können.

Cloud-Sicherheit: Das Prinzip der geteilten Verantwortung

Als geteilte Verantwortung wird ein Konzept für Cloud-Sicherheit und Risiken bezeichnet, bei dem einige Cybersicherheitsprozesse und -zuständigkeiten beim Cloud-Anbieter (CSP) und andere beim jeweiligen Kunden liegen.Das Modell eignet sich insbesondere angesichts der zunehmenden Verlagerung von IT-Architekturen in die Cloud, da es für mehr Sicherheit sorgt und die Verantwortung für die Cloud-Sicherheit klar aufgeteilt wird.

Mehr zu diesem Thema erfahren Sie in unserem Artikel Was versteht man unter dem Prinzip der geteilten Verantwortung?

55,1 % der Unternehmen nutzen mehrere Cloud-Anbieter und 66,7 % mehrere Speicher-Buckets in öffentlichen Clouds.

Vor- und Nachteile von Cloud-Sicherheit

Wenn sich die Ressourcen jedoch nicht innerhalb des Netzwerks befinden, bieten Sicherheitsperimeter und ähnliche Mechanismen keinen zuverlässigen Schutz mehr. So muss man nach neuen Wegen suchen, um die Produktivität der Mitarbeiter und die Erkennung und Behebung von Sicherheitslücken zu verbessern, Malware abzuwehren und Datenverluste zu verhindern.

Und genau hier kommt die Cloud-Sicherheit mit ihren zahlreichen Vorteilen – aber auch einigen potenziellen Risiken – ins Spiel. Diese werden im Folgenden kurz zusammengefasst.

Vorteile

- Skalierbarkeit zur Erfüllung der Sicherheitsanforderungen auch bei weiterem Unternehmenswachstum

- Mehr Transparenz und Sicherheit für Cloud-Ressourcen und Endgeräte

- Kostenersparnis wegen der verkleinerten On-Premise-Infrastruktur und damit verbundenen Wartungskosten

- Zentrale Verwaltung erleichtert die Überwachung, Kontrolle und Durchsetzung der Sicherheitsrichtlinien

- Redundanz durch eine dezentrale Notfallwiederherstellung

- Automatische Updates für schnellen Schutz vor den neuesten Sicherheitsrisiken

Nachteile

- Gefahr von Konfigurationsfehlern, durch die Daten für Unbefugte und Hacker zugänglich gemacht werden

- Konformitätsrisiken hinsichtlich aufsichtsrechtlicher und brancheninterner Vorschriften zur Datenverarbeitung

- Risiken hinsichtlich Latenz, Datenschutz und Souveränität bei Anbietern ohne globale Präsenz

Die Nachteile erscheinen auf den ersten Blick abschreckend. Doch mit einer sorgfältigen Vorgehensweise und dem richtigen Partner lassen sie sich ausschließen.

Cloud-Sicherheit und herkömmliche Netzwerksicherheit im Vergleich

Netzwerk-Security-Stacks wurden nicht für die Cloud, sondern speziell zum Schutz von Unternehmensnetzwerken entwickelt. Sie eignen sich daher nicht zur Gewährleistung der umfassenden Cybersicherheit, wie sie angesichts aktueller SaaS-Apps, bandbreitenintensiver Dienste und mobiler User erforderlich ist. Wer keine zusätzlichen Kosten und Komplexität verursachen will, benötigt eine mehrinstanzenfähige, elastisch skalierbare Sicherheitsplattform. Eine herkömmliche Netzwerksicherheitsarchitektur kann dies nicht leisten.

Anwendungen, Workloads und Daten in der Cloud sowie mobile User lassen sich am effektivsten schützen, indem Sicherheits- und Zugriffskontrollen in die Cloud verlagert werden.

Vorteile von Cloud-Sicherheit

Das sollte eine Plattform für die Cloud-Sicherheit bieten:

- Integrierte Sicherheitsservices und Cloud-Zugriffskontrollen, die Ihnen lückenlosen Einblick in den gesamten Datenverkehr in Ihrer Cloud und Ihrer lokalen Infrastruktur verschafft

- Sekundenschnelle Einblicke in sämtliche Anfragen von Usern, Standorten, Servern und Endgeräten weltweit über eine einheitliche Schnittstelle

- API-Integrationen in SD-WAN, Cloud Access Security Broker (CASB), Identitäts- und Access-Management (IAM) und Endgeräteschutz erhöhen die Sicherheit zusätzlich

Gängige Herausforderungen im Bereich Cloud-Sicherheit

Ungeachtet ihres Potenzials, das Sicherheitsmanagement stark zu vereinfachen und die Transparenz zu erhöhen, bringt die Cloud-Sicherheit sicherlich auch einige Herausforderungen mit, die es mit dem richtigen Partner zu bewältigen gilt.

1. Identitäts- und Zugriffskontrolle

Cloud-Provider ergänzen ihre Angebote ständig durch weitere Services. Die durchschnittliche Anzahl der unterschiedlichen Berechtigungen für diese Services liegt inzwischen bei über 5.000. Die schiere Menge dieser Berechtigungen lässt sich mit herkömmlichen IAM-Ansätzen (Identity and Access Management) nur schwer verwalten.

2. Protokollierung, Monitoring und Reaktion auf Vorfälle

Umfassende und genaue Protokolle sind eine Grundvoraussetzung für die Bewältigung von Cybersicherheitsvorfällen.Doch viele Unternehmenslösungen sind angesichts des schieren Datenvolumens in der Cloud machtlos und nicht in der Lage, lückenlose Protokolle zu erstellen.

3. Speicher und Verschlüsselung

In Services für Warteschlangen und Benachrichtigungen sind oft vertrauliche Daten enthalten, die noch nicht verarbeitet wurden und daher nicht geschützt sind. Die damit verbundene Problematik wird häufig übersehen – vielen Services mangelt es an serverseitiger Verschlüsselung.

4. Ransomware in der Cloud

Cloud-Umgebungen sind noch immer anfällig für Cyberangriffe. Die Hacker nutzen dabei meist Konfigurationsfehler und unzureichende Sicherheitsvorkehrungen aus, um sich Zugang zu verschaffen. Dazu gehören übermäßige Zugriffsberechtigungen, eine ungeeignete Policy-Control und schwache Passwörter.

5. Angriffe auf die Lieferkette in der Cloud

Wer Daten und Zugriffsberechtigungen etwa an Lieferanten und Auftragnehmer weitergibt, erhöht das Risiko seiner Cloud-Umgebung durch mögliche Lieferkettenangriffe. Deshalb ist das Monitoring und Management von Zugängen externer Akteure eines der obersten Gebote in Sachen Sicherheit.

In 68 % aller Unternehmen gibt es (unternehmensfremde, entsandte oder zeitweilige) externe User, die Administratorenzugriff auf die Cloud-Umgebung haben.

Vorteile Cloud-basierter Sicherheit gegenüber Appliances

User mit konsistenten und durchsetzbaren Richtlinien zu schützen, erfordert mehr als nur URL- oder Webfilterung. Aus diesem Grund haben bereits unzählige Organisationen ihre IT-Sicherheit von Appliances auf sichere Cloud-Dienste umgestellt. Im Folgenden werden einige Unterschiede zwischen beiden Ansätzen vorgestellt.

Unternehmensweiter Schutz

Appliance-basierte Sicherheit erfordert Security-Stacks an allen Austrittspunkten oder Backhauling des Datenverkehrs von Niederlassungen und externen Standorten über kostenintensive MPLS-Verbindungen.Mobile User sind ungeschützt.

Cloudbasierte Sicherheit gewährleistet ein einheitliches Schutzniveau für alle User in Unternehmenszentrale, Zweigstellen, Außendienst und Homeoffice.

Integrierte Sicherheit

Bei der Appliance-basierten Sicherheit funktionieren Einzelprodukte verschiedener Anbieter oft als isolierte Einheiten, sodass sich die Daten nur schwer zusammenführen lassen, um Aufschluss über Sicherheitslücken zu erhalten.

Bei Cloud-basierter Sicherheit korrelieren integrierte Sicherheitsmodule und Cloud-Services Informationen, um lückenlosen Einblick ins gesamte Netzwerk zu gewährleisten.

User Experience

Bei Appliance-basierter Sicheheit verursacht jede Appliance zwischen Usern und Internet Latenz. Entsprechend wird die Nutzererfahrung negativ beeinflusst, wenn User sich über ein VPN mit dem Rechenzentrum verbinden müssen.

Die Cloud-basierte Sicherheit von Zscaler stellt schnelle lokale Breakouts bereit, und die Single-Scan-Multi-Action-Technologie ermöglicht das zeitgleiche Scannen aller Security-Services, um eine optimale Performance zu gewährleisten.

IT-Komplexität

Appliance-basierte Sicherheit ist teuer und aufwendig und erfordert ständige Patches und Hardware-Upgrades.

Mit Cloud-basierter Sicherheit werden Einzelprodukte zu einer integrierten Plattform konsolidiert, wobei die Anschaffung und Verwaltung von Hardware oder Software entfällt.

Intelligenz

Appliance-basierte Sicherheit besteht in der Regel aus mehreren Einzelprodukten, die jeweils eine bestimmte Technik zur Bedrohungserkennung anwenden und die Daten dann an die nächste Appliance weiterleiten. Patches werden angewendet, sobald sie verfügbar sind.

Cloudbasierte Sicherheit von Zscaler bündelt Informationen aus zahlreichen Quellen, sodass bei Erkennung einer neuen Bedrohung in der Cloud überall der entsprechende Schutz bereitgestellt wird.

Wert

Appliance-basierte Sicherheit ist mit hohen Anschaffungskosten verbunden, zumal Organisationen bei einer verschärften Bedrohungslage zum Erwerb zusätzlicher Appliances gezwungen sind.

Mit der Cloud-basierten Sicherheit von Zscaler werden die Investitionskosten für Sicherheit zu Betriebskosten – zum Preis einer Tasse Kaffee pro User und Monat.

Die 4 Säulen der Cloud-Sicherheit

Cloud-Sicherheit geht über den Schutz des Perimeters hinaus und gewährleistet Sicherheit auf der Datenebene. Konkret sind u. a. folgende gängigen Funktionen inbegriffen:

- Identitäts- und Access-Management (IAM) ermöglicht die Verwaltung des User-Zugriffs auf Ressourcen in Cloud-Umgebungen und unterstützt Organisationen dabei, unbefugten Zugriff auf Daten, Anwendungen und Infrastruktur zu verhindern, die in Cloud-Umgebungen bereitgestellt werden.

- Data Loss Prevention (DLP) unterstützt die Überwachung und Überprüfung von Daten zum Verhindern ihrer Exfiltration. DLP ist eine Kernfunktion der Cloud-Computing-Sicherheit, die ein herkömmliches Sicherheitsmodell nicht effektiv bereitstellen kann.

- Datenverschlüsselung macht Daten für Angreifer ohne einen entsprechenden Verschlüsselungscode unlesbar. Die Verschlüsselung von Daten trägt auch zur Stärkung des Kundenvertrauens und zur Wahrung von Anonymität bei und ist im Rahmen zahlreicher Datenschutzbestimmungen weltweit vorgeschrieben.

- Security Information and Event Management (SIEM) ermöglicht die Analyse von Sicherheitsprotokollen in Echtzeit, sodass das Sicherheitsteam das gesamte Cloud-Ökosystem jederzeit besser im Blick hat.

Dabei handelt es sich zwar um grundlegende Sicherheitsmechanismen, doch die Cloud-Sicherheit muss auch mit immer raffinierteren Hackern und ständig wachsenden Konformitätsanforderungen Schritt halten.

Cloud-Sicherheit: Wie geht die Entwicklung weiter?

Nicht nur die Technik ändert sich – auch die Cloud-Sicherheit. Zwei wichtige aktuelle Ansätze sind dabei Secure Service Edge (SSE) und Zero Trust.

SSE bewältigt grundlegende Herausforderungen, mit denen sich Organisationen im Zusammenhang mit Remote-Arbeit, Cloud-Umgebungen, sicherem Edgecomputing, digitaler Transformation sowie der Bereitstellung eines sicheren Zugriffs auf Internet, SaaS, Cloud-Anwendungen und interne Unternehmensanwendungen konfrontiert sehen.

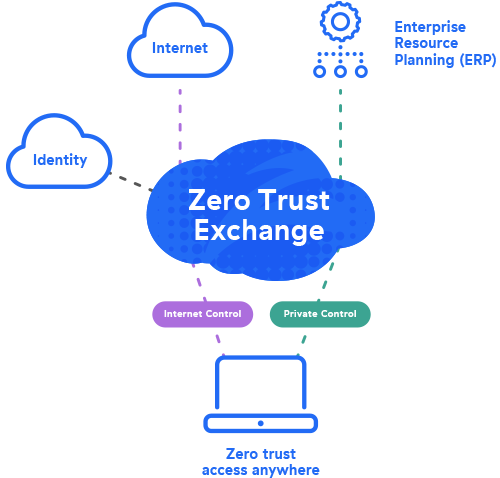

Zero Trust als Kernbestandteil von SSE setzt sich ebenfalls zunehmend durch. Der Zero-Trust-Ansatz basiert auf dem Grundsatz, dass kein User und keine Entität automatisch als vertrauenswürdig eingestuft werden darf. Stattdessen wird der Zugriff auf Daten und Apps unter Berücksichtigung des jeweiligen Kontexts der Verbindung (Identität, angeforderte Inhalte, Standort, Gerät usw.) gewährt, wodurch zugleich eine optimale User Experience gewährleistet werden kann.

Weitere Informationen zu Zero Trust

Welche Gründe sprechen für den Umstieg auf Zero Trust?

Die Vorteile der Cloud gewinnen gegenüber traditionellen On-Premise-Technologien zunehmend die Oberhand. Zur Absicherung von Cloud-Umgebungen sind Investitionen in Technologien erforderlich, die Sicherheitsverletzungen verhindern, ohne die Qualität der Anwendererfahrung oder die Produktivität der User zu beeinträchtigen. Derzeit gibt es nur ein Sicherheitsparadigma, das diese Kriterien voll erfüllt: Zero Trust.

Eine Studie von Cybersecurity Insiders ergab, dass 72 % der befragten Organisationen die Umstellung auf Zero Trust priorisieren. Diese Organisationen haben verstanden, dass veraltete isolierte Sicherheitstools einfach nicht die erforderliche Kapazität oder Skalierbarkeit bieten, um sämtliche Cloud-Ressourcen und alle Verbindungspfade zuverlässig zu schützen.

Bei der Bewertung der einschlägigen Angebote ist zu beachten, dass der Begriff „Zero Trust“ nicht geschützt ist. Sprich: In einigen Fällen handelt es sich um Legacy-Appliances, die nachträglich mit einer Cloud-Plattform aufgestockt und dann als „Cloud-ready“ verkauft werden. Deshalb empfiehlt sich unbedingt die Zusammenarbeit mit einem Partner, der seine Zero-Trust-Lösung in der Cloud und für die Cloud entwickelt hat.

Vorteile der Zscaler-Lösung

Zscaler Private Access™ (ZPA™) ist Teil der Plattform Zscaler Zero Trust Exchange™und schützt die Cloud-Umgebung mit einer Cloud-nativen Zero-Trust-Architektur. ZPA ist die weltweit am häufigsten eingesetzte ZTNA-Plattform und funktioniert nach dem Prinzip der minimalen Rechtevergabe. So können User sicher und direkt auf private Anwendungen zugreifen, während unbefugte Zugriffe und laterale Bewegungen verhindert werden.

Dafür steht ZPA:

- Unübertroffene Sicherheit ohne Legacy-VPNs und Firewalls: User werden nicht mit dem Netzwerk, sondern direkt mit der benötigten Anwendung verbunden. Dadurch wird die Angriffsfläche verkleinert und die laterale Bewegung von Bedrohungen verhindert.

- Zuverlässiger Schutz privater Apps: Durch einen Anwendungsschutz mit Inline-Funktionen zur Bedrohungsabwehr, Deception-Technologie und Bedrohungsisolierung lässt sich das Risiko durch kompromittierte User deutlich reduzieren.

- Kompromisslose Produktivität für hybride Belegschaften: Schneller Zugriff auf private Apps für Remote-User, Unternehmenszentrale, Zweigstellen und Dritte.

- Einheitliche ZTNA-Plattform für User, Workloads und Betriebstechnologie/IoT: Sichere Verbindungen zu privaten Anwendungen, Services und Betriebstechnologie/IoT-Geräten.

Zscaler for Workloads bietet Workloads in Multicloud-Umgebungen und On-Prem-Rechenzentren umfassenden Schutz. Zscaler Posture Control schützt Cloud-native Apps in Entwicklung, Bereitstellung und Laufzeit mit den folgenden Mechanismen:

- Cloud Security Posture Management (CSPM): Erkennung und Behebung von Fehlkonfigurationen und Sicherheitsrisiken in allen gängigen öffentlichen Cloud-Umgebungen.

- Cloud Infrastructure Entitlement Management (CIEM): Erkennung und Minimierung von Risiken durch zu weit gefasste Berechtigungen in öffentlichen Cloud-Umgebungen.

- Cloud Data Loss Prevention (DLP): Schutz sensibler Daten und eine bessere Risikoeinstufung dank besserer Kenntnis der möglichen Folgen von Risiken in öffentlichen Clouds.

Zudem schützt Zscaler Workload Communications (ZWC) den gesamten Workload-Datenverkehr in der Cloud und verhindert so die Ausbreitung von Malware. Eine einheitliche Lösung für sämtliche Cloud-Anbieter, die die Sicherheit stärkt und zugleich Betriebsabläufe vereinfacht.

Entdecken Sie kritische Risiken in Ihrer gesamten öffentlichen Cloud-Umgebung mit einer kostenlosen Cloud-Sicherheitsrisikobewertung.

Verschaffen Sie sich einen umfassenden Überblick über die Risiken, die Compliance-Situation und den Bestand an Cloud-Assets Ihrer öffentlichen Cloud und erhalten Sie umsetzbare Hinweise zur Behebung von Problemen.

Empfohlene Ressourcen

Häufig gestellte Fragen

Zu den häufigsten Sicherheitsrisiken in der Cloud zählen Datenlecks, der Zugriff durch Unbefugte, die Datenpreisgabe aufgrund von Konfigurationsfehlern, unzureichende IAM-Kontrollen, Compliance-Risiken und mögliche Dienstausfälle und -unterbrechungen. Weitere Gefahren ergeben sich durch freigegebene Infrastrukturen, Insiderangriffe und die Abhängigkeit von externen Cloud-Anbietern in Sachen Sicherheit.

Bei der Cloud-Sicherheit handelt es sich um eine Unterkategorie der Cybersicherheit, bei der es insbesondere um den Schutz von Daten und Anwendungen auf Remote-Servern geht, die nicht dem Unternehmen selbst gehören.Sie dient dem Schutz virtueller Räume, kontrolliert den Zugriff und soll Angriffen auf Cloud-Umgebungen vorbeugen.Entsprechende Cybersicherheitsmaßnahmen sind grundsätzlich darauf ausgelegt, die übrigen digitalen Workloads inner- und außerhalb der Cloud vor Bedrohungen durch Viren, Hacker und Identitätsdiebstahl zu schützen.

Bei der Cloud-Sicherheit geht es um den Schutz von Daten in der Cloud.So kann ein Unternehmen beispielsweise strenge Zugriffskontrollen aufstellen, die mit Ausweiskontrollen vergleichbar sind, um dafür zu sorgen, dass nur diejenigen Personen auf vertrauliche Daten zugreifen können, die diese unbedingt benötigen.Eine andere Möglichkeit ist die Verschlüsselung der Firmendaten, die nur mit dem entsprechenden Passwort aufgehoben werden kann.In Verbindung mit weiteren Sicherheitsvorkehrungen und regelmäßigen Kontrollen können Unternehmen auf diese Weise ein sicheres, kontrolliertes Umfeld für ihre Cloud-Daten schaffen.

Zwar beschreiten verschiedene Organisationen unterschiedliche Wege. Die meisten setzen allerdings bei der Bestimmung und Klassifizierung ihrer Daten an, um ihren konkreten Bedarf zu ermitteln.Anschließend werden die Daten dann mittels Zugriffskontrollen, Authentifizierung und Verschlüsselung sowohl auf dem Übertragungsweg als auch im Ruhezustand geschützt.Die regelmäßige Suche nach Schwachstellen und weitere Kontrollmechanismen geben Aufschluss über Sicherheitslücken. Und auch mithilfe umfassender Monitoring- und Protokollierungsprogramme können Anomalien sichtbar gemacht werden.