/ Was ist Cloud-Verschlüsselung?

Was ist Cloud-Verschlüsselung?

Cloud-Verschlüsselung ist ein Datensicherheitsprozess, bei dem Klartextdaten in unlesbaren Geheimtext kodiert werden, um ihre Sicherheit in oder zwischen Cloud-Umgebungen zu gewährleisten. Dieses Verfahren hat sich als äußerst effektive Methode zur Gewährleistung des Datenschutzes sowie zum Schutz cloudbasierter Daten bei der Übertragung und im Ruhezustand vor Cyberangriffen bewährt. Der jederzeitige und ortsunabhängige Zugriff auf Apps und Daten ist ein wesentlicher Vorteil der Cloud. Ein solch allgegenwärtiger Zugriff – oft auf vertrauliche Daten – erfordert jedoch eine starke Data Protection, bei dem die Cloud-Verschlüsselung eine entscheidende Rolle spielt.

Wie funktioniert Cloud-Verschlüsselung?

Durch Cloud-Verschlüsselung werden vertrauliche Informationen geschützt, während sie im Internet übertragen werden oder in der Cloud gespeichert sind. Verschlüsselungsalgorithmen können Daten jeden Typs in ein verschlüsseltes Format umwandeln, für dessen Entschlüsselung ein entsprechender Schlüssel erforderlich ist. Auf diese Weise sind die Daten für einen Angreifer nutzlos, selbst wenn er sie abfängt oder exfiltriert, es sei denn, er kann sie entschlüsseln.

Die Cloud-Verschlüsselung schützt Daten in zwei grundlegenden Zuständen:

- Daten werden zwischen Zielen übertragen, oft außerhalb eines sicheren Netzwerks, was sie anfälliger macht.

- Daten, die in einem Cloud-Speicher, auf einem Rechenzentrumsserver oder Ähnlichem ruhen und nicht verwendet oder verschoben werden.

Heutzutage verwendet die standardmäßige HTTPS-Webtrafficverschlüsselung das Transport Layer Security-Protokoll (TLS, auch bekannt als SSL) zur Sicherung einzelner Datenpakete. Wenn vertrauenswürdige User oder Entitäten (festgelegt durch Multifaktor-Authentifizierung) Zugriff auf verschlüsselte Daten anfordern, erhalten sie diese in verschlüsseltem Zustand und müssen sie mithilfe eines entsprechenden Schlüssels entschlüsseln, um sie nutzbar zu machen.

Zwei grundlegende Arten der Datenverschlüsselung

Alle Cloud-Verschlüsselungsdienste und -Protokolle fallen in zwei Hauptkategorien: symmetrische und asymmetrische Verschlüsselung.

Symmetrische Verschlüsselung

Bei der symmetrischen Verschlüsselung wird ein einziger Schlüssel zum Verschlüsseln des Klartexts und zum Entschlüsseln des Geheimtexts verwendet. Ein einfaches Beispiel: Wenn Sie das Wort „Katze“ kodieren, indem Sie jeden Buchstaben im Alphabet um vier Zeichen nach vorne verschieben – zu „Pexj“ –, können Sie es mit dem umgekehrten Verfahren wieder zu „Katze“ dekodieren.

Symmetrische Protokolle wie der Advanced Encryption Standard (AES) und TLS (die auch asymmetrisch sein können; mehr dazu weiter unten) werden heute verwendet, weil folgende Vorteile bieten:

- Komplex genug, um sicher zu sein– das Knacken von AES im Brute-Force-Verfahren würde bis zu Milliarden von Jahren dauern

- Einfach genug, um schnell zu sein– gut geeignet für die Verarbeitung großer Datensätze und Trafficvolumen

Allerdings ist dieser Ansatz mit nur einem Schlüssel leichter zu kompromittieren. Wenn beispielsweise ein Schlüssel über das Internet gesendet werden muss, könnte ein Angreifer diesen abfangen und die verschlüsselten Daten offenlegen.

Asymmetrische Verschlüsselung

Bei der asymmetrischen Verschlüsselung erfolgt die Ver- und Entschlüsselung mit verknüpften öffentlichen und privaten Schlüsselpaaren. Dies ist wie ein Vorhängeschloss mit einem Code: Sie können es (mit einem öffentlichen Schlüssel) abschließen, ohne den Code zu kennen, aber nur die Person, die den Code (den privaten Schlüssel) kennt, kann es wieder öffnen.

Asymmetrische Ansätze wie die Elliptische-Kurven-Kryptografie (ECC), der Digital Signature Algorithm (DSA) und TLS werden heute verwendet, weil sie folgende Vorteile bieten:

- Weniger anfällig für Kompromittierungen– bei der Offenlegung öffentlicher Schlüssel können private Schlüssel nicht offengelegt werden, und private Schlüssel müssen nie übertragen werden

- Zusätzliche Authentifizierung: Ein Absender kann eine Datei mit einem privaten Schlüssel signieren, um dem Empfänger ihre Herkunft nachzuweisen.

Der größte Nachteil der asymmetrischen Verschlüsselung im Vergleich zur symmetrischen Verschlüsselung besteht darin, dass sie in der Regel langsamer ist.

Vorteile der Cloud-Verschlüsselung

Unabhängig von der Form der Verschlüsselung in der Cloud bietet sie folgende Kernvorteile:

- Bessere Cybersicherheit: Sie schützen Ihre Daten vor Angriffen, egal wo sie sich befinden, ob während der Übertragung oder im Ruhezustand, in der Cloud oder bei einem Enduser.

- Strengere Compliance: Sie erfüllen die einschlägigen Anforderungen gesetzlicher Standards wie HIPAA, PCI DSS und FIPS.

- Geringeres Risiko: Bestimmte Datenschutzverstöße müssen möglicherweise nicht offengelegt werden, wenn alle betroffenen Daten verschlüsselt waren.

- Mehr Vertrauen und Datenschutz: Sie stärken das Vertrauen in Ihr Unternehmen, Ihre Marke oder Ihr Produkt, indem Sie den Datenschutz bei der Datenverarbeitung betonen und dies durch eine effektive Verschlüsselung unterstützen.

Laut dem Google-Transparenzbericht wurden im Januar 2024 96 % der Seiten in Chrome in den USA über HTTPS geladen.

Wann benötigen Sie Cloud-Verschlüsselung?

Was und wann verschlüsselt wird, hängt von der Art der Daten und den jeweils geltenden Sicherheitsanforderungen ab. So regeln beispielsweise der Health Insurance Portability and Accountability Act (HIPAA) und der Payment Card Industry Data Security Standard (PCI DSS), wie Gesundheitsorganisationen und Einrichtungen, die Transaktionen mit Kredit- bzw. Debitkarten abwickeln, Datenverschlüsselung handhaben müssen, um Geldstrafen oder rechtliche Konsequenzen zu vermeiden. Darüber hinaus gelten weltweit zahlreiche Vorschriften auf staatlicher Ebene, beispielsweise die Federal Information Processing Standards (FIPS) in den USA.

Trotz aller Compliance-Frameworks zur Verringerung des Risikos kommt es weiterhin zu Datenschutzverstößen. Dies liegt zum Teil daran, dass unterschiedliche Cloud-Bereitstellungen und Cloud-Anbieter unterschiedlichen Vorschriften unterliegen, unterschiedliche Richtlinien einhalten und unterschiedliche Schwachstellen aufweisen. Kurz gesagt: Um eine starke Cloud-Sicherheit aufrechtzuerhalten, ist es am besten, möglichst viele Daten zu verschlüsseln, unabhängig von den spezifischen Sicherheitsanforderungen der Daten.

Beispiel aus der Praxis: Equifax-Datenleck

Durch den Datendiebstahl beim Kreditauskunftsunternehmen Equifax im Jahr 2018 wurden die personenbezogenen Daten von mehr als 148 Millionen Menschen offengelegt. Durch ordnungsgemäße Verschlüsselung und Überprüfungsverfahren hätte sich das möglicherweise vermeiden lassen.

Der Verstoß blieb zehn Monate lang unentdeckt, da verschlüsselter Traffic aufgrund eines abgelaufenen Site-Zertifikats unkontrolliert durchgelassen wurde und der Angreifer so unbemerkt Kundendaten über eine verschlüsselte Verbindung abgreifen konnte. Wären die Daten vor dem Hochladen verschlüsselt worden, hätten die Angreifer zudem nur unlesbaren Geheimtext offenlegen können.

Warum auch die Überprüfung des verschlüsselten Datenverkehrs wichtig ist

Eine sichere Verschlüsselung ist von entscheidender Bedeutung, doch ohne Kontrolle entstehen dadurch nur Transparenzlücken.

Laut dem Google-Transparenzbericht werden weltweit inzwischen mehr als 90 % des Traffics zu Google verschlüsselt. Dadurch bleiben vertrauliche Daten geschützt, Angriffe können sich jedoch ebenfalls verbergen. Untersuchungen von Zscaler haben ergeben, dass mittlerweile mehr als 87 % der Angriffe über verschlüsselte Kanäle erfolgen.

Leichter (und häufiger) gesagt als getan

Trotz des Risikos entschlüsseln und überprüfen die meisten Unternehmen den Großteil ihres verschlüsselten Traffics nicht und machen sich dadurch anfällig. Maßgeblich verantwortlich dafür sind mehrere Ursachen:

- Eine vollständige Überprüfung erfordert eine enorme Rechenleistung. Die explosionsartige Popularität des Cloud Computing führt dazu, dass im Internet mehr Traffic herrscht als je zuvor, was das Problem noch verschärft. Viele Unternehmen verwenden veraltete Sicherheitshardware, die nicht in der Lage ist, Leistung und Sicherheit gleichzeitig zu bieten.

- Einige Unternehmen überprüfen „vertrauenswürdigen“ Traffic nicht. Anbieter wie Google, Microsoft und AWS verfügen über eigene Informationssicherheitskontrollen, die viele Unternehmen als ausreichenden Schutz betrachten. Angreifer wissen das, weshalb der Traffic dieser Anbieter eine beliebte Möglichkeit ist, sich unbefugten Zugriff zu Unternehmensumgebungen zu verschaffen.

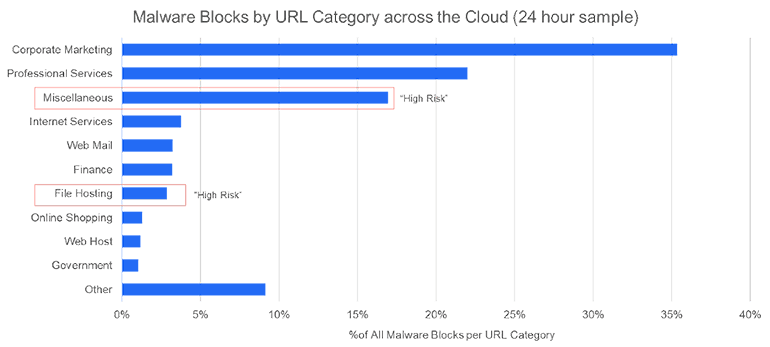

- Einige Legacy-Anbieter bezeichnen die gezielte Entschlüsselung als Best Practice. Im Zusammenhang mit den beiden oben genannten Punkten veröffentlichen Anbieter von Firewall-Hardware mit begrenzter Kapazität häufig „Best Practices“ für die Bereitstellung, in denen empfohlen wird, nur den Traffic in URL-Kategorien mit „hohem Risiko“ zu entschlüsseln und den Rest als vertrauenswürdig einzustufen. Schauen Sie sich die Tabelle hier an, um zu sehen, welche möglichen Konsequenzen dadurch entstehen.

Weitere Informationen finden Sie auch in unserem Beitrag zur SSL-Überprüfung.

Cloud-Verschlüsselung und Überprüfung unter heutigen Vorzeichen

Schauen wir uns das genauer an. Das Volumen des Web-Traffics ist in den letzten Jahren sprunghaft angestiegen. Unternehmen, die ihre On-Premise-Sicherheitslösungen nicht aktualisiert oder ersetzt haben, sehen sich vermehrt Angriffen ausgesetzt und müssen mit einer deutlich langsameren SaaS- und allgemeinen Cloud-Performance rechnen.

Gleichzeitig ist die Abhängigkeit von Cloud-Speicheranbietern und Cloud-Diensten explosionsartig gestiegen. Es gibt viele verschiedene Arten von Cloud-Speicheranbietern und Cloud-Diensten mit unterschiedlichen Verantwortungsmodellen für die Sicherheit.

Außerdem arbeiten neben vielen neuen Cloud-Anbietern und -Diensten auch ältere Anbieter daran, sich weiterhin am Markt zu behaupten. Sie stellen Empfehlungen dazu bereit, wie Sie ausreichend Sicherheit gewährleisten können, wenn Sie ihre Lösungen weiterhin für Anwendungsfälle verwenden, für die sie nicht konzipiert wurden.

Das Problem liegt in der Vorstellung, „sicher genug“ zu sein. Angesichts der zunehmenden Angriffe ist „so sicher wie irgend möglich“ der bessere Weg. Um Risiken wirklich zu minimieren und Kosten zu senken, muss Ihre Überprüfungslösung skalierbar sein, um den gesamten Traffic unabhängig von seiner Quelle zu entschlüsseln, zu untersuchen und erneut zu verschlüsseln, ohne Ihre Betriebsabläufe zu verlangsamen – andernfalls kommt es bestenfalls zu einer Kostenverschiebung. Und im schlimmsten Fall sind Sie alles andere als „sicher genug“.

Cloud-Verschlüsselung mit Zscaler

Zscaler Internet Access™ (ZIA™) bietet als Komponente der Zscaler Zero Trust Exchange™ lückenlose Überprüfung im Cloud-Maßstab – auch für den verschlüsselten Traffic – ohne Abstriche bei der Performance. Als vollständig Cloud-nativer Dienst nutzt die Plattform eine erweiterte Cloud-Proxy-Architektur, um 100 % des Traffics zu oder von jedem Ziel oder User zu entschlüsseln, zu prüfen und erneut zu verschlüsseln. So sind Ihre User und Ihr gesamtes Unternehmen vor Bedrohungen geschützt, die sich in verschlüsselten Kanälen verbergen.