Zscaler Blog

Erhalten Sie die neuesten Zscaler Blog-Updates in Ihrem Posteingang

Abonnieren

ThreatLabz-Report 2023 weist auf einen Anstieg der IoT-Malware-Angriffe um 400 % hin

Einführung

In diesem Blogbeitrag finden Sie eine kurze Zusammenfassung der wichtigsten Erkenntnisse aus dem Report von Zscaler ThreatLabz über die aktuelle Bedrohungslage für IoT und OT in Unternehmen.

In unserem Report wurde das Wachstum des IoT-Gerätetraffics (Internet of Things) und der IoT-Malware-Angriffe sowie die Frage untersucht, wie bestehende Sicherheitsrisiken, bestimmte Geräte und einzelne Branchen zu zentralen Akteuren im Bereich der IoT- und OT-Sicherheit (Operational Technology; Betriebstechnologie) geworden sind. Darüber hinaus enthält der Report Best Practices für die IoT-Sicherheit und praktische Anleitungen zur Verhinderung von IoT-Malware-Angriffen.

Der Report bietet auch Strategien zur Gewährleistung der Resilienz von OT-Umgebungen und beleuchtet die Zusammenführung von IoT und OT, die durch die digitale Transformation in kritischen Sektoren wie Fertigung und Versorgung vorangetrieben wird.

Anstieg des Traffics vernetzter Geräte und der IoT-Malware-Angriffe

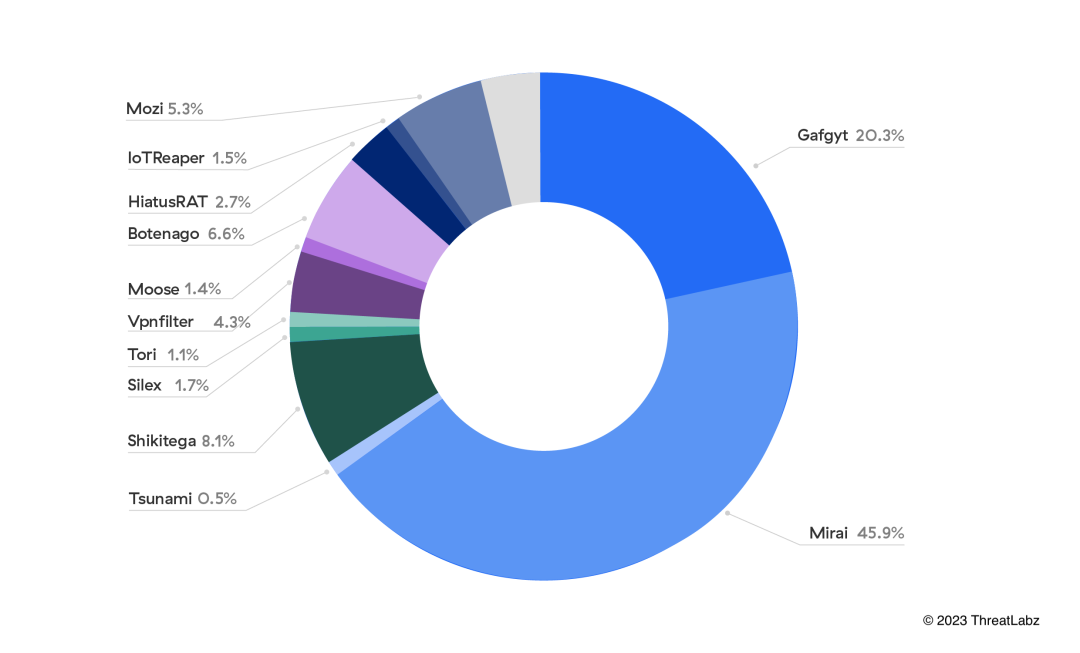

Untersuchungen von ThreatLabz zeigen, dass die IoT-Einführung weiterhin im Aufwärtstrend ist, was durch einen Anstieg des IoT-Traffics um 18 % im Vergleich zu Daten von 2021belegt wird. Dieses wachsende IoT-Ökosystem bringt jedoch neue Herausforderungen mit sich. Das ThreatLabz-Team analysierte etwa 300.000 blockierte Angriffe auf IoT-Geräte und stellte einen Anstieg von Malware-Angriffen auf IoT-Geräte um besorgniserregende 400 % fest. Botnet-Aktivitäten sind weiterhin vorherrschend, wobei die Malware-Gruppen Mirai und Gafgyt für 66 % der Payloads verantwortlich sind.

Abbildung 1: Die IoT-Malware-Gruppen, die am häufigsten in der Zscaler-Cloud beobachtet wurden (Januar – Juni 2023)

Die Fertigung führt bei IoT-Traffic und Malware-Angriffen

Im Fertigungssektor kommen beinahe dreimal so viele IT-Geräte zum Einsatz wie in anderen Sektoren. Dieser Anstieg der Akzeptanz unterstreicht das Engagement der Branche für fortschrittliche Automatisierung und Digitalisierung und positioniert sie als Vorreiter bei der Nutzung des IoT für verbesserte Produktionseffizienz, Produktqualität und Innovation in der Ära, die als Industrie 4.0 bzw. vierte industrielle Revolution bekannt ist. Industrie 4.0 zeichnet sich durch die Integration digitaler Technologien und industrieller Prozesse aus. IoT-Geräte sind der Dreh- und Angelpunkt von Industrie 4.0 und sorgen für Echtzeitdaten und Konnektivität in der gesamten Produktionskette. Die Konvergenz von IoT-Geräten und -Daten in bestehende OT-Systeme verändert industrielle Abläufe.

Der rasante Anstieg von technologischen Innovationen und IoT-Geräten in der Fertigung hat diesen Sektor zu einem idealen Ziel für Malware-Angriffe gemacht.

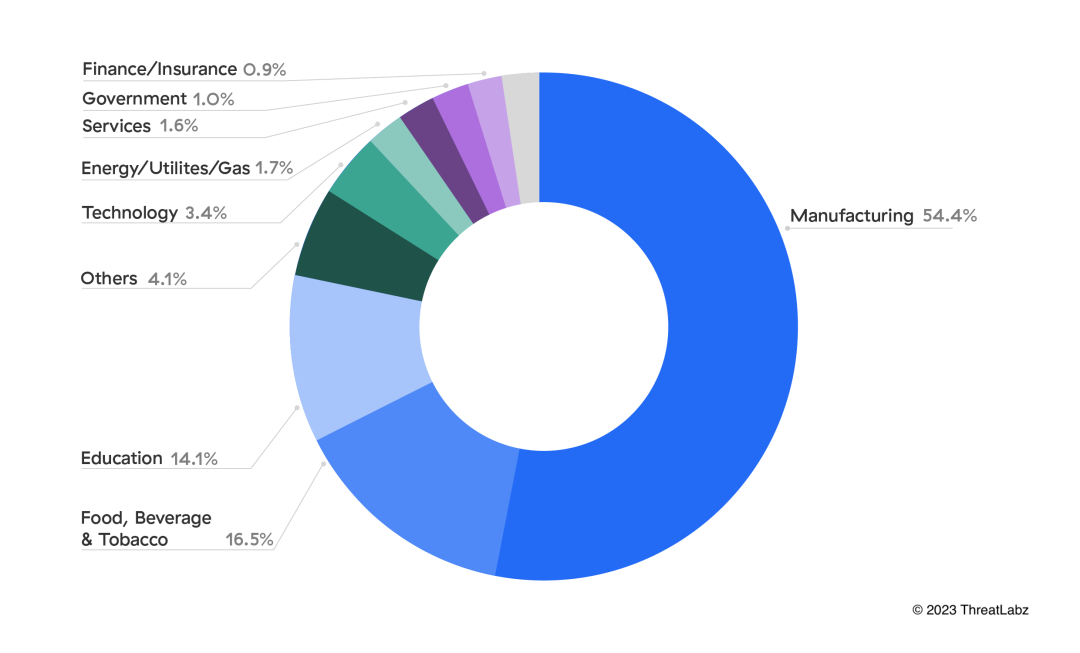

In einer durchschnittlichen Woche wird der Fertigungssektor mehr als dreimal so oft angegriffen wie jeder andere Sektor. 54,5 % der Malware-Angriffe richten sich gegen Kunden der Fertigungsindustrie. Aufgrund der geringen Toleranz gegenüber Betriebsunterbrechungen sind Malware-Angriffe für die Fertigungsbranche besonders riskant. Angriffe auf Kunden in der Fertigungsindustrie können zudem Auswirkungen auf andere Sektoren haben, wie zum Beispiel:

- Lieferkette und Logistik

- Verteidigung und nationale Sicherheit

- Finanzen

- Einzelhandel

- Technologie

- Baugewerbe und Immobilien

Abbildung 2: Aufschlüsselung der Branchen, auf die IoT-Malware-Angriffe abzielen

Ein hohes Angriffsaufkommen gefährdet nicht nur IoT-Systeme, sondern stellt auch eine ernsthafte Bedrohung für OT-Prozesse dar. Angriffe auf die OT-Infrastruktur können zu schwerwiegenden Unterbrechungen wichtiger industrieller Abläufe führen und in einigen Fällen sogar Menschenleben gefährden.

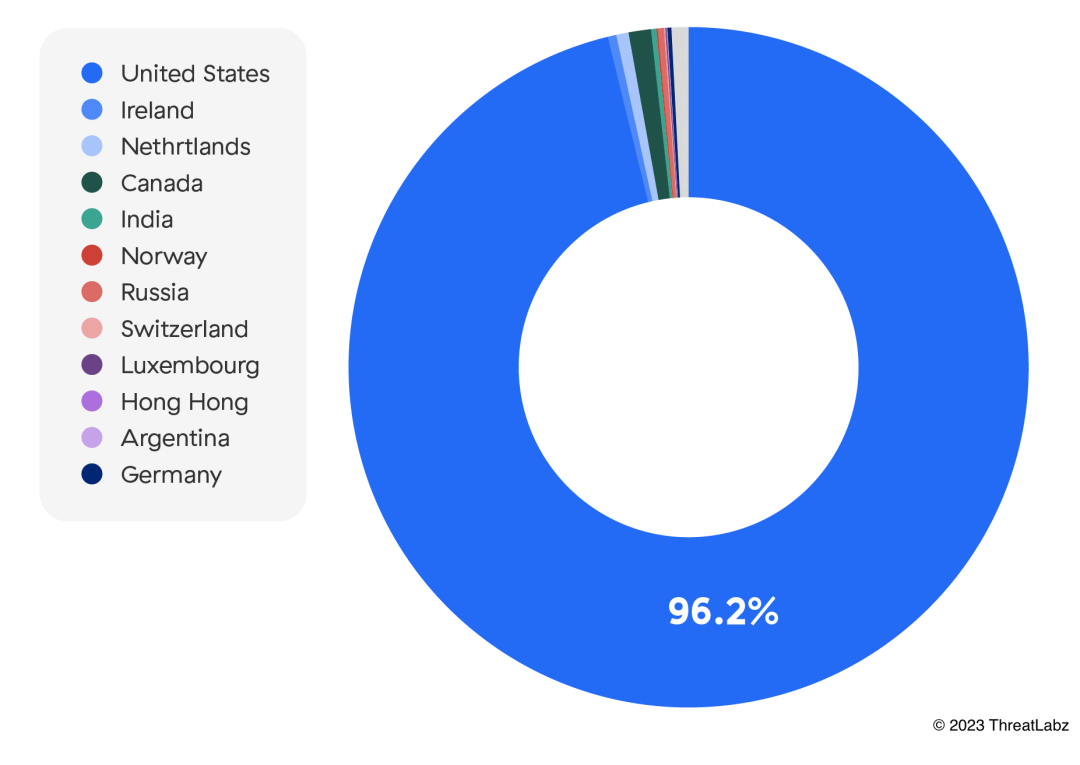

Die meisten Malware-Autoren konzentrieren sich auf die USA

Die Vereinigten Staaten verfügen über eine robuste und vernetzte digitale Infrastruktur, die Malware-Autoren aus aller Welt anzieht. Das ausgedehnte Netzwerk und das fortschrittliche Technologie-Ökosystem bieten beispiellose Möglichkeiten, Malware effizient zu verbreiten, weitreichenden Schaden anzurichten und letztendlich eine Vielzahl von Systemen zu kompromittieren, um Schwachstellen auszunutzen und schädliche Software zu verteilen.

Abbildung 3: Länder, auf die IoT-Malware am häufigsten abzielt

Best Practices für IoT-/OT-Sicherheit

Im Folgenden hat unser Cybersicherheitsteam einen Überblick über die Best Practices zum Schutz von IoT/OT zusammengestellt. Für die gesamte Liste der Best Practices laden Sie bitte ein kostenloses Exemplar des Reports von ThreatLabzherunter.

Ein umfassender Einblick in IoT-Geräte ist entscheidend.

Die Absicherung von IoT-Geräten beginnt damit, herauszufinden, welche Geräte mit Ihrem Netzwerk verbunden sind und was diese Geräte tun. Erhalten Sie Einblick in alle IoT-Geräte, einschließlich nicht verwalteter Geräte, indem Sie Lösungen zur Analyse von Netzwerkprotokollen nutzen, um Kommunikation und Aktivitäten zu überwachen. Es ist wichtig, dass Sie jederzeit wissen, welche Geräte mit dem Netzwerk verbunden sind, unabhängig davon, wo sich diese Geräte befinden.

Schützen Sie die Anmeldedaten von Administratoren und aktivieren Sie MFA.

Bei der Multi-Faktor-Authentifizierung (MFA) müssen User zusätzlich zu ihrem Passwort einen zweiten Verifizierungsfaktor eingeben. Diese zusätzliche Sicherheitsebene verhindert, dass Angreifer Zugriff auf Userkonten erhalten, wenn sie sich die Zugangsdaten verschafft haben, und unterbindet, dass sich Bedrohungen über kompromittierte Usergeräte lateral ausbreiten.

Schulen Sie Ihre Mitarbeiter in Sachen IoT-Gerätesicherheit.

Informieren Sie Ihre Mitarbeiter über die Risiken, die mit dem Anschluss nicht autorisierter Geräte an das Netzwerk verbunden sind. Ermuntern Sie sie, alle neuen Geräte, die sie verbinden, zu melden, und führen Sie Schulungen zum Thema Sicherheit durch, damit die Mitarbeiter Angriffe auf Usergeräte erkennen und vermeiden können.

Implementieren Sie eine Zero-Trust-Sicherheitsarchitektur.

Weder IoT- noch OT-Geräten darf automatisch vertraut werden. Erzwingen Sie Segmentierung mit minimaler Rechtevergabe, um sicherzustellen, dass User und Geräte nur auf das zugreifen können, was sie benötigen. Alle nicht genehmigten Schatten-IoT-Geräte, die einen Internetzugang benötigen, sollten einer Traffic-Kontrolle unterzogen und im Idealfall über einen Proxy von Unternehmensdaten ausgeschlossen werden.

Zero Trust ist auch der Schlüssel zur Vermeidung ungeplanter Ausfallzeiten und zur Sicherstellung maximaler Produktivität in Industrieanlagen. Zero Trust kann Ihre Angriffsfläche minimieren, laterale Bewegungen unterbinden und die Zusammenführung von IoT und OT beschleunigen.

Fazit

Die Konvergenz von IoT und OT stellt einen entscheidenden Wendepunkt in der Entwicklung von Technologie und Industrie dar, vorangetrieben durch die ständig zunehmende Einführung von IoT, Konnektivität und Innovation. Wie wir gesehen haben, eröffnet sie jedoch auch neue Wege für Cyber-Bedrohungen, die kritische Abläufe stören können, wie aus dem Report von Zscaler ThreatLabz über die aktuelle Bedrohungslage für IoT und OT in Unternehmen hervorgeht.

Zukünftig wird es entscheidend darauf ankommen, bei der Umsetzung von Sicherheitsmaßnahmen wachsam und proaktiv zu bleiben, um eine sichere, vernetzte digitale Welt zu gewährleisten. Zscaler ThreatLabz veröffentlicht diesen Report auf jährlicher Basis, um Organisationen dabei zu unterstützen, die Bedeutung robuster Sicherheitsmaßnahmen und den Schutz unserer vernetzten Zukunft zu erkennen.

War dieser Beitrag nützlich?

Haftungsausschluss: Dieser Blog-Beitrag wurde von Zscaler ausschließlich zu Informationszwecken erstellt und wird ohne jegliche Garantie für Richtigkeit, Vollständigkeit oder Zuverlässigkeit zur Verfügung gestellt. Zscaler übernimmt keine Verantwortung für etwaige Fehler oder Auslassungen oder für Handlungen, die auf der Grundlage der bereitgestellten Informationen vorgenommen werden. Alle in diesem Blog-Beitrag verlinkten Websites oder Ressourcen Dritter werden nur zu Ihrer Information zur Verfügung gestellt, und Zscaler ist nicht für deren Inhalte oder Datenschutzmaßnahmen verantwortlich. Alle Inhalte können ohne vorherige Ankündigung geändert werden. Mit dem Zugriff auf diesen Blog-Beitrag erklären Sie sich mit diesen Bedingungen einverstanden und nehmen zur Kenntnis, dass es in Ihrer Verantwortung liegt, die Informationen zu überprüfen und in einer Ihren Bedürfnissen angemessenen Weise zu nutzen.

Erhalten Sie die neuesten Zscaler Blog-Updates in Ihrem Posteingang

Mit dem Absenden des Formulars stimmen Sie unserer Datenschutzrichtlinie zu.