Zscaler Blog

Erhalten Sie die neuesten Zscaler Blog-Updates in Ihrem Posteingang

Abonnieren

Zero Trust in Zahlen: Warum Firewalls und VPNs nicht zukunftsfähig sind

Schon der griechische Philosoph Heraklit wusste: „Nichts ist so beständig wie der Wandel.“ Diese Erkenntnis ist heute so aktuell wie damals – gerade im Hinblick auf die moderne Arbeitswelt. User, Daten und Anwendungen von Organisationen befinden sich inzwischen nicht mehr nur vor Ort in Büros und Rechenzentren. Stattdessen werden 50 Prozent aller Unternehmensdaten in der Cloud gespeichert und 70 Prozent aller geschäftlich genutzten Anwendungen sind SaaS-basiert. Zudem hat die globale Pandemie in einer Arbeitswelt, die ohnehin bereits im Wandel begriffen war, zweifellos für zusätzliche Dynamik gesorgt und die Umstellung auf Remote-Modelle vorangetrieben. Praktisch über Nacht stieg der Anteil von Remote-Usern an der Gesamtbelegschaft um 300 Prozent.

Auch wenn sich diese Zahlen mit dem Ende der Pandemie zu einem gewissen Grad relativieren werden, sind die Weichen für die Zukunft unwiderruflich gestellt. Remote-Arbeit ist die neue Realität, und sei es nur als Teil eines hybriden Modells. Daten werden sich noch stärker auf Cloud-Umgebungen, Anwendungen und Usergeräte auf der ganzen Welt verteilen. Gleichzeitig können Unternehmen weiter von der Verlagerung ihrer Anwendungen aus dem Rechenzentrum in öffentliche Clouds und SaaS-Bereitstellungen profitieren.

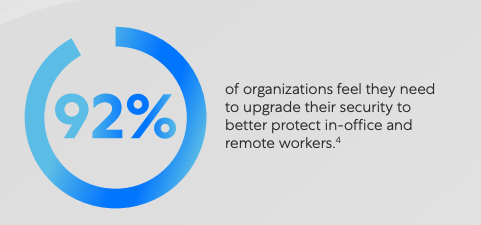

Diese neuen Bedingungen erfordern Veränderungen, die weiter gehen, als man auf den ersten Blick vermuten könnte. Im Zuge ihrer digitalen Transformation stoßen Organisationen schnell auf die Erkenntnis, dass herkömmlicher Perimeterschutz und vertrauensbasierte Modelle innerhalb des Perimeters sich zwar in der Vergangenheit bewährt haben, den veränderten Umständen aber nicht gerecht werden können. Den klassischen Perimeter gibt es nicht mehr. Ist es trotzdem möglich, mit einer Sicherheitsstrategie Erfolg zu haben, die sich ausschließlich auf Firewalls und perimeterbasierte Taktiken stützt? 92 Prozent der Organisationen sind der Meinung, dass dem nicht so ist, und investieren in die Aufrüstung ihrer Sicherheitsinfrastruktur, um auch in Zeiten hybrider Arbeit zuverlässigen Schutz zu gewährleisten.

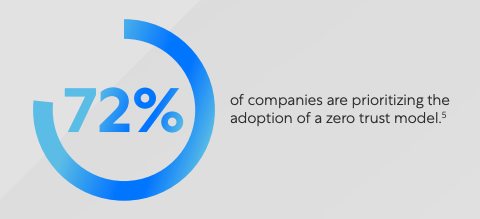

Doch die Frage bleibt: Wie sieht ein zeitgemäßes Sicherheitsmodell aus? Eine Studie von Cybersecurity Insiders bestätigt, dass Zero Trust dabei eine entscheidende Rolle spielt: 72 Prozent der befragten Organisationen gaben an, die Umstellung auf diesen Ansatz zu priorisieren. Zero Trust ist eine Strategie, die zu den Grundlagen Ihres zukunftsfähigen Sicherheitsökosystems zählen sollte. Sie basiert auf dem Prinzip der minimalen Rechtevergabe sowie auf dem Grundsatz, dass User niemals automatisch als vertrauenswürdig eingestuft werden dürfen.

Mittlerweile haben viele Organisationen erkannt, dass Zero Trust nicht mit Firewalls und VPNs zu erreichen ist. In Zahlen ausgedrückt: 47 Prozent der Unternehmen bezweifeln, dass ihre vorhandenen Technologien sich eignen, um das Zero-Trust-Konzept umzusetzen. Auf der anderen Seite gewähren die restlichen 53 Prozent ihren Usern Zugriff aufs Unternehmensnetzwerk und vertrauen dabei blind auf ihre bestehende Technologieinfrastruktur.

Werden User mit dem Unternehmensnetzwerk verbunden, ergeben sich dadurch erhebliche Herausforderungen auf dem Weg zu Zero Trust. Jedes VPN-Gateway verfügt über eine Ereignisbehandlungsroutine für eingehende Verbindungen, um Remote-Usern den Zugriff zu ermöglichen. Dieses Vorgehen bringt allerdings das Risiko mit sich, dass auch Angreifer unerlaubt ins Netzwerk eindringen. Ist das erst einmal geschehen, können sie sich ungehindert lateral ausbreiten und sich Zugang zu wertvollen Assets und Daten verschaffen. Grund dafür ist das inhärente Vertrauen, das Usern innerhalb des Netzwerks entgegengebracht wird.

Um die Verbindung mit dem Netzwerk zu umgehen, entscheiden sich Organisationen mitunter dafür, Anwendungen stattdessen im Internet bereitzustellen und IP-Adressen zur besseren Auffindbarkeit offenzulegen. Doch dieser Ansatz greift zu kurz, denn die Angriffsfläche verlagert sich dabei nur von der Konnektivitätsinfrastruktur auf die Anwendung selbst. Das Risiko bleibt also und steigt häufig sogar.

Im letzten Jahr nahm die Anzahl der Angriffe über verschlüsselte Kanäle um 314 Prozent zu. Die Überprüfung von verschlüsseltem Traffic ist heute also wichtiger denn je. Bei Lösungen mit Passthrough-Firewalls gestaltet es sich jedoch erheblich schwieriger, diesen kritischen Schritt inline und in großem Maßstab durchzuführen. Ein Überprüfung wäre vielleicht möglich, der Traffic würde sein Ziel allerdings vor Abschluss der Analyse erreichen. Grund dafür ist der Passthrough-Ansatz, bei dem ein Problem erst angezeigt wird, nachdem es bereits aufgetreten ist und sich möglicherweise auf das gesamte Netzwerk ausgewirkt hat.

Was also können Organisationen tun, die vor der Herausforderungen stehen, dass ihre Firewalls und VPNs die Realisierung einer Zero-Trust-Strategie verhindern? Dem Autor Dan Millman zufolge gelingt Veränderung nicht, indem man die „Energie auf die Kontrolle der alten Gewohnheiten konzentrier[t], sondern indem [man] sie einsetzt, um neue Gewohnheiten zu entwickeln“. Zero Trust ist mit seinem grundlegend neuen Ansatz eine solche Gewohnheit, in die es sich lohnt zu investieren. Verbindungen stützen sich dabei nicht auf blindes Vertrauen und komplexe Netzwerksegmentierung – charakteristische Kennzeichen Firewall-basierter Lösungen. Stattdessen erfolgt eine Autorisierung anhand von Identität und Kontext, deren Bewertung auf Basis der Unternehmensrichtlinien erfolgt und die mit wechselnden Bedingungen dynamisch fortgesetzt wird.

Zur Umsetzung von Zero Trust braucht es eine Inline-Plattform mit drei zentralen Funktionen. Erstens müssen User statt mit dem Unternehmensnetzwerk direkt und ausschließlich mit den Anwendungen verbunden werden können, auf die sie wirklich Zugriff benötigen, um laterale Bewegung von Bedrohungen zu verhindern. Zweitens muss die Plattform die Angriffsfläche minimieren, indem sie User und Anwendungen im Internet unsichtbar macht, sodass sie nicht aufgefunden und daher auch nicht angegriffen werden können. Drittens muss sie durch lückenlose Überprüfung des Traffics – ob verschlüsselt oder unverschlüsselt – zuverlässigen Schutz vor Bedrohungen und Datenverlust gewährleisten, ohne dass die Anwendungsleistung darunter leidet.

„Veränderung ist das Gesetz des Lebens. Diejenigen, die nur auf die Vergangenheit oder die Gegenwart blicken, werden die Zukunft verpassen.“ – John F. Kennedy

Erfolgreiche digitale Transformation setzt ein neues Verständnis von Netzwerk und Sicherheit im Einklang mit Zero Trust voraus. Mit seiner Zero Trust Exchange unterstützt Zscaler IT-Teams Tag für Tag auf ihrem Weg der digitalen Transformation und hin zu Zero Trust. Die Plattform sichert täglich mehr als 200 Milliarden Transaktionen ab und verhindert mehr als 7 Milliarden Sicherheitsvorfälle und Richtlinienverstöße. Dazu werden über 200.000 Sicherheitsupdates pro Tag durchgeführt, um Ihre Organisation zuverlässig zu schützen.

Sie möchten mehr darüber erfahren, wie Zscaler Sie bei Ihrer sicheren Transformation mit Zero Trust unterstützen kann? Dann laden Sie jetzt unser kostenloses Whitepapier „Perimeter-Firewalls: Fünf Hauptrisiken und eine überzeugende Alternative“ herunter und registrieren Sie sich für unser Webinar „Mit Firewalls lässt sich Zero Trust nicht realisieren“.

War dieser Beitrag nützlich?

Erhalten Sie die neuesten Zscaler Blog-Updates in Ihrem Posteingang

Mit dem Absenden des Formulars stimmen Sie unserer Datenschutzrichtlinie zu.