Zscaler Blog

Erhalten Sie die neuesten Zscaler Blog-Updates in Ihrem Posteingang

Abonnieren

Welche Entwicklungen stehen im Bereich ZTNA bevor? Ein neuer Report der Enterprise Strategy Group

Haben Sie das Gefühl, dass Sie in den letzten drei Jahren eine digitale Transformation durchlaufen haben, die normalerweise ein ganzes Jahrzehnt dauern würde? Ich jedenfalls schon. Sehen Sie sich nur die Vorher- und Nachherbilder meines Homeoffice an. Aus einem behelfsmäßigen Esstisch, den ich zum Schreibtisch umfunktioniert hatte, wurde ein voll ausgestatteter Arbeitsbereich mit Licht, Mikrofonen und Kameras – eine pandemiebedingte, aber phänomenale Entwicklung!

In dieser Zeit profitierte die ZTNA-Technologie (Zero Trust Network Access) von nahezu perfekten Marktbedingungen, die eine Innovationswelle auslösten: die massive Umstellung auf Remote-Arbeit, die steigende Nachfrage nach digitalen Tools und Anwendungen sowie die verstärkte Nutzung der Cloud. Dieses seltene Zusammenwirken von Ereignissen zwang viele Organisationen dazu, ihre Zugriffsmodelle zu überdenken, die oft auf herkömmlichen VPNs basierten. In dieser turbulenten Zeit kristallisierte sich ZTNA letztendlich als attraktive Alternative zu VPNs heraus.

In einer neuen Veröffentlichung mit dem Titel „Making Sense of the Quickly Evolving ZTNA Market“ (Trendanalyse: Entwicklung des ZTNA-Markts) untersucht die Enterprise Strategy Group (ESG) Trends, Herausforderungen und Entwicklungen im wachsenden und umkämpften ZTNA-Markt. Laut ESG ist ZTNA mittlerweile so beliebt, dass bereits mehr als zwei Drittel der Unternehmen ihre VPNs durch ZTNA-Tools ersetzen oder den Einsatz dieser Technologie in Erwägung ziehen.

ZTNA der ersten Generation – nur ein Ersatz für VPNs?

John Grady, Principal Analyst bei ESG und Verfasser des Whitepapers, weist darauf hin, dass die meisten ZTNA-Tools zwar eindeutige Vorteile gegenüber VPNs bieten, aber nur wenige die Herausforderungen wirklich lösen können, die Netzwerksicherheitsteams beim Schutz des Anwendungszugriffs heutzutage bewältigen müssen. Die größten Probleme, auf die Unternehmen mit ZTNA-Tools der ersten Generation stoßen, sind:

1. Inkonsistente Anwendererfahrung: Während reine Cloud-Tools ideal geeignet sind, wenn es ausschließlich um die Bereitstellung von Remotezugriff geht, verursachen sie eine Art umgekehrtes Backhauling, sobald User im Büro auf On-Premise-Ressourcen zugreifen müssen und dafür durch die Cloud geleitet werden.

2. Zu weitreichende Zugriffsberechtigungen: Die meisten ZTNA-Tools bieten grundlegende Trennungsmechanismen, um die Angriffsfläche zu verringern. Wenn jedoch legitime User kompromittiert werden, hindern diese Mechanismen Angreifer nicht daran, sich lateral zu bewegen und auf andere Ressourcen zuzugreifen. ZTNA-Tools sollten also einen Schritt weiter gehen und auch Workloads und Geräte segmentieren, um laterale Bewegungen innerhalb einer Cloud-Umgebung oder eines Rechenzentrums effektiver zu verhindern.

3. Eingeschränkte Sicherheitsservices: ZTNA hat beim Schutz von Anwendungen im Vergleich zu VPNs bereits erhebliche Fortschritte gemacht, aber die meisten Tools gehen nicht ganzheitlich vor. Üblicherweise stellen ZTNA-Lösungen bloß die Verbindung zwischen einem User und einer Anwendung her, anstatt diese weiterhin zu überprüfen und den Traffic auf Sicherheitsbedrohungen zu scannen, die Angreifern Tür und Tor öffnen.

Laut Grady sollten sicherer Zugriff und ZTNA nicht isoliert erfolgen, sondern Teil einer größeren, integrierten Plattform sein, die auf den Schutz verteilter User und Anwendungen ausgerichtet ist. Damit meint er eine umfassende SASE- (Secure Access Service Edge) oder SSE-Plattform (Security Service Edge). Für viele Unternehmen ist ZTNA nicht nur ein Teil, sondern ein grundlegender Aspekt einer solchen Architektur: 58 % der Organisationen, die mit der Implementierung von SASE/SSE begonnen haben, geben ZTNA als Ausgangspunkt für ihr Projekt an.

„Generell lässt sich feststellen, dass zur Unterstützung eines ganzheitlichen Zero-Trust-Ansatzes ein breiterer Funktionsumfang erforderlich ist, als ihn Tools bieten, die ausschließlich zur Absicherung des Remotezugriffs eingesetzt werden“, erläutert Grady, der auf den entscheidenden Schritt hin zu umfassenden Zero-Trust-Architekturen wartet.

Die nächste Stufe in der Evolution von ZTNA – Herausforderungen der ersten Generation mit Zscaler überwinden

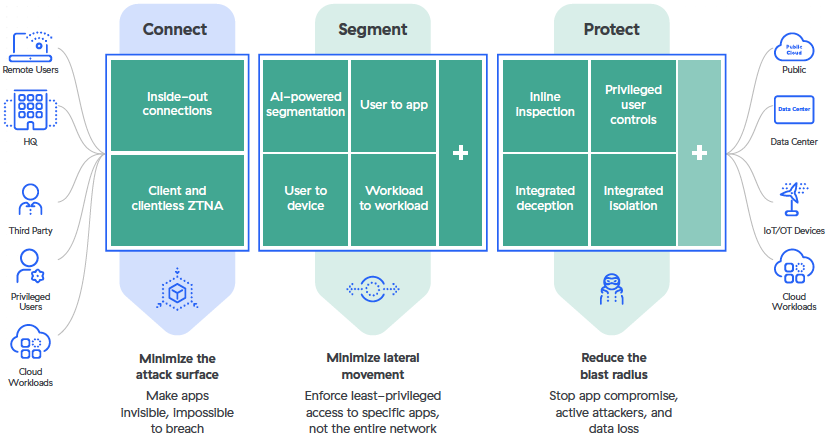

Zscaler unterstützt mit seiner ZTNA-Lösung der nächsten Generation, Zscaler Private Access, breit angelegte Initiativen zur Sicherheitstransformation und neue Anwendungsfälle. ZPA bietet Konnektivität zwischen allen Entitäten und Ressourcen, Zero-Trust-Segmentierung und integrierte, kontinuierliche Sicherheit. Mithilfe dieser Funktionen können Netzwerksicherheitsteams ihre Angriffsfläche reduzieren, die laterale Ausbreitung von Bedrohungen minimieren und eine konsistente, nahtlose User Experience gewährleisten.

ZTNA der nächsten Generation

Wenn Sie aktuelle Zugriffsmethoden, die für die digitale Transformation nicht geeignet sind, durch Zscaler Private Access ersetzen, profitieren Sie von unmittelbaren Vorteilen. Die Lösung überzeugt durch optimierte User Experience, Skalierbarkeit sowie Agilität und erhöht den allgemeinen Sicherheitsstatus Ihrer Organisation. Infolge ihrer Zero-Trust-Initiativen haben 77 % der Unternehmen mindestens einen sicherheitsrelevanten und einen geschäftlichen Vorteil erzielt.¹

Wenn Sie erfahren möchten, wie Sie Ihre Strategie für sicheren Zugriff weiterentwickeln können, lesen Sie das neue Whitepaper von ESG oder melden Sie sich für unseren Webcast mit ESG an. Profitieren auch Sie von allen Vorteilen optimaler Zero-Trust-Sicherheit!

¹Quelle: Enterprise Strategy Group, The State of Zero Trust Security Strategies, Mai 2021

War dieser Beitrag nützlich?

Haftungsausschluss: Dieser Blog-Beitrag wurde von Zscaler ausschließlich zu Informationszwecken erstellt und wird ohne jegliche Garantie für Richtigkeit, Vollständigkeit oder Zuverlässigkeit zur Verfügung gestellt. Zscaler übernimmt keine Verantwortung für etwaige Fehler oder Auslassungen oder für Handlungen, die auf der Grundlage der bereitgestellten Informationen vorgenommen werden. Alle in diesem Blog-Beitrag verlinkten Websites oder Ressourcen Dritter werden nur zu Ihrer Information zur Verfügung gestellt, und Zscaler ist nicht für deren Inhalte oder Datenschutzmaßnahmen verantwortlich. Alle Inhalte können ohne vorherige Ankündigung geändert werden. Mit dem Zugriff auf diesen Blog-Beitrag erklären Sie sich mit diesen Bedingungen einverstanden und nehmen zur Kenntnis, dass es in Ihrer Verantwortung liegt, die Informationen zu überprüfen und in einer Ihren Bedürfnissen angemessenen Weise zu nutzen.

Erhalten Sie die neuesten Zscaler Blog-Updates in Ihrem Posteingang

Mit dem Absenden des Formulars stimmen Sie unserer Datenschutzrichtlinie zu.