Zscaler Blog

Erhalten Sie die neuesten Zscaler Blog-Updates in Ihrem Posteingang

Abonnieren

Was ist die größte Bedrohung: HAFNIUM? Oder doch Ihr Netzwerk?

Anfang des Jahres waren viele Unternehmen von dem schwerwiegenden Hackerangriff auf SolarWinds betroffen. Tausende von Servern und Geräten waren infiziert, nachdem Angreifer mithilfe von Drittanbieter-Software in Unternehmensnetzwerke eingedrungen waren.

Letzte Woche hat Microsoft eine dringende Warnung veröffentlicht, in der Kunden ausdrücklich geraten wird, ihre On-Premise-Microsoft-Exchange-Server zu patchen. Grund dafür sind aktuelle Angriffe, die vermutlich von einer chinesischen Hackergruppe namens HAFNIUM durchgeführt wurden. HAFNIUM hat vier Schwachstellen in der Software von Microsoft ausgenutzt, durch die Hacker gezielt auf Microsoft-Exchange-Server und somit auch auf E-Mail-Konten zugreifen konnten. Dadurch konnte zusätzliche Malware installiert werden, um den langfristigen Zugriff auf die Umgebungen der Opfer zu erleichtern.

Es ist offensichtlich, dass sich derartige Angriffe fortsetzen werden, da Cyberkriminelle immer raffinierter werden und immer neue Möglichkeiten finden, um Legacy-Architekturen auszunutzen. Um den ständigen Kreislauf von Angriff, Reaktion und Behebungsmaßnahmen zu durchbrechen, muss die IT Unternehmen davon überzeugen, die richtige Sicherheitsstrategie mit der entsprechenden Technologie umzusetzen. Es ist vielversprechend, dass die Mehrheit der Unternehmen bereits genau so vorgeht.

Zero Trust: Die wichtigste Sicherheitsstrategie in der modernen Welt

Der starke Anstieg der Angriffe und Sicherheitsrisiken im letzten Jahr ist vor allem auf die Zunahme der mobilen und Remote-Mitarbeiter während der Pandemie zurückzuführen. Da die User auf der ganzen Welt verteilt sind, werden netzwerkzentrierte Lösungen wie VPNs zu einem bevorzugten Angriffspunkt. In einer kürzlich durchgeführten Studie gaben 72 Prozent der IT-Experten an, dass sie befürchten, ihre Umgebung aufgrund eines VPN nicht mehr angemessen schützen zu können. Aus diesem Grund rücken viele von einem netzwerkzentrierten Sicherheitsansatz ab und wenden eine Zero-Trust-Strategie an, um den Anforderungen der modernen Belegschaft gerecht zu werden. Im Folgenden finden Sie drei wichtige Gründe, warum Zero Trust in Zukunft unerlässlich sein wird:

1. Eine mobile Belegschaft

Wie bereits erwähnt hat die wachsende Anzahl mobiler User das Geschäftsrisiko erhöht. User sind überall, verwenden sowohl bekannte als auch unbekannte Geräte und greifen auf private Anwendungen zu. Sind die User nicht im Büro, fehlen nicht nur die entsprechenden Kontrollmechanismen, sondern es vergrößert sich auch die Angriffsfläche und das Risiko eines Angriffs oder einer Infektion nimmt drastisch zu. Leider reicht ein einziges infiziertes Gerät aus, um das gesamte Netzwerk lahmzulegen.

Daher sollte der Anwendungszugriff NICHT auf Grundlage von IPs und Ports gewährt werden, sondern anhand kontextabhängiger, identitätsbezogener Merkmale. Der Zugriff wird gewährt, wenn die Zero-Trust-Richtlinie anhand der Identität eines Users, des Geräts, des Gerätestatus, des Standorts usw. verifiziert wurde. Dies ist von entscheidender Bedeutung, da eine Vertrauensbasis geschaffen werden muss, bevor der Zugriff gewährt wird. Somit hat das Unternehmen die volle Kontrolle darüber, welche Risiken es eingehen möchte und welche nicht.

2. Unnötig hohe Gefährdung des Netzwerks

Ein weiterer wichtiger Punkt ist, dass bei netzwerkzentrierten Technologien Remote-User in das Netzwerk eingebunden werden. Herkömmliche Technologien wie VPNs verwenden exponierte VPN-Konzentratoren, die auf eingehende Pings im Internet warten. Das Problem daran ist folgendes: Mitarbeiter benötigen diese ungeschützten VPN-Konzentratoren, um auf geschäftskritische Anwendungen zuzugreifen, doch sie bieten Cyberkriminellen einen idealen Ansatzpunkt, um das Netzwerk zu lokalisieren und auszunutzen.

Daraus ergibt sich folgende Frage: Wie können wir Usern Zugriff auf private Anwendungen geben, ohne Netzwerk und Server im Internet zu exponieren? Der ausschlaggebende Punkt hierbei ist, das Warten auf eingehende Pings zu unterbinden. Wenn nichts einen Server oder eine Anwendung erreichen kann, ist sie für Cyberkriminelle und nicht autorisierte User praktisch unsichtbar. Vor diesem Hintergrund empfiehlt Gartner den Einsatz von Zero-Trust-Network-Access-Technologien, um autorisierten Usern sicheren Zugriff bereitzustellen, unbefugte User vom Netzwerk fernzuhalten und Cyberkriminellen keine Angriffsfläche zu bieten.

3. Lateraler Zugriff

Ein weiterer wesentlicher Faktor für die Ausmaße der jüngsten Angriffe ist laterale Bewegung. Wenn sich Cyberkriminelle erst einmal Zugang zum Netzwerk verschafft haben, können sie sich aufgrund von zu umfangreichen Zugriffsrechten lateral fortbewegen. Daher ist es in einer solchen Bedrohungslandschaft von entscheidender Bedeutung, dass selbst autorisierte User nur auf Anwendungen zugreifen können, die sie unbedingt benötigen, und NICHT auf das gesamte zugrundeliegende Netzwerk. Wenn Anmeldedaten gestohlen werden oder ein Gerät infiziert wurde, wird die Kontamination auf diese Weise eingedämmt und breitet sich nicht auf andere Bereiche des Netzwerks aus.

Im Prinzip wird bei einer Zero-Trust-Strategie Zugriff mit minimaler Rechtevergabe durchgesetzt, bei dem User und Geräte nie in das Netzwerk eingebunden werden. Stattdessen wird der Zugriff mit Zero-Trust-Richtlinien geregelt, über die die Zugriffsberechtigungen für jede einzelne Anwendung festgelegt werden. Dieser Zero-Trust-Ansatz führt zu einer granularen Anwendungssegmentierung, ohne dass eine komplexe Netzwerksegmentierung erforderlich ist.

Zero Trust: Der intelligentere Weg zu Unternehmenssicherheit

In absehbarer Zeit wird sich an der Bedrohungslage wenig ändern. Doch mit der richtigen Strategie können IT-Sicherheitsverantwortliche mithilfe modernder Zero-Trust-Services Unternehmensdaten vor Cyberkriminellen, die ihnen Schaden zufügen wollen, schützen. Schon heute planen 72 Prozent der Unternehmen die Einführung von Zero Trust und 59 Prozent intensivieren solche Maßnahmen.

Sie sind sich nicht sicher, wie genau Sie jetzt vorgehen sollten? Ergreifen Sie zunächst die folgenden Maßnahmen:

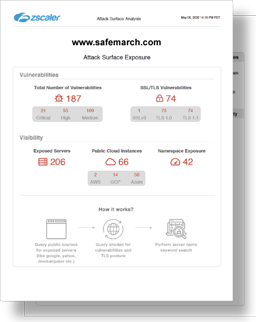

- Identifizieren Sie Ihre Angriffsfläche. Kostenlose Analyse der Angriffsfläche

- Betrachten Sie Ihre individuellen Ergebnisse.

- Befassen Sie sich mit Best Practices für die Implementierung von Zero Trust.

War dieser Beitrag nützlich?

Haftungsausschluss: Dieser Blog-Beitrag wurde von Zscaler ausschließlich zu Informationszwecken erstellt und wird ohne jegliche Garantie für Richtigkeit, Vollständigkeit oder Zuverlässigkeit zur Verfügung gestellt. Zscaler übernimmt keine Verantwortung für etwaige Fehler oder Auslassungen oder für Handlungen, die auf der Grundlage der bereitgestellten Informationen vorgenommen werden. Alle in diesem Blog-Beitrag verlinkten Websites oder Ressourcen Dritter werden nur zu Ihrer Information zur Verfügung gestellt, und Zscaler ist nicht für deren Inhalte oder Datenschutzmaßnahmen verantwortlich. Alle Inhalte können ohne vorherige Ankündigung geändert werden. Mit dem Zugriff auf diesen Blog-Beitrag erklären Sie sich mit diesen Bedingungen einverstanden und nehmen zur Kenntnis, dass es in Ihrer Verantwortung liegt, die Informationen zu überprüfen und in einer Ihren Bedürfnissen angemessenen Weise zu nutzen.

Erhalten Sie die neuesten Zscaler Blog-Updates in Ihrem Posteingang

Mit dem Absenden des Formulars stimmen Sie unserer Datenschutzrichtlinie zu.