Zscaler Blog

Erhalten Sie die neuesten Zscaler Blog-Updates in Ihrem Posteingang

Wirtschaftliche Nachteile perimeterbasierter Sicherheit – und eine bessere Alternative zu ihrer Bewältigung

Die erfolgreiche und effiziente Abwicklung einer sicheren digitalen Transformation ist schon unter Idealbedingungen schwierig genug. In einer unberechenbaren Wirtschaftslage stehen IT-Führungskräfte mit strategischer Verantwortung zusätzlich unter Druck, möglichst kosteneffiziente Lösungen zu finden, die zugleich einen robusten Sicherheitsstatus gewährleisten. Budgets werden gekürzt und Arbeitsplätze gestrichen, sodass IT-Teams ständig gefordert sind, mit weniger mehr zu schaffen.

Organisationen, die an Legacy-Sicherheitsarchitekturen mit Firewalls und VPNs festhalten, stehen dadurch vor zusätzlichen Hindernissen. In diesem Beitrag geht es um vier Nachteile perimeterbasierter Sicherheitslösungen, die sich negativ auf die Fähigkeit auswirken, zukunftsfähigen Schutz zu gewährleisten und maximalen wirtschaftlichen Nutzen zu realisieren – und um eine bessere Alternative zu ihrer Bewältigung.

Nachteil Nr. 1: Hohe Kosten und Komplexität

Zum Schutz ihrer Netzwerkperimeter und aller IT-Ressourcen innerhalb des Netzwerks setzen Organisationen seit drei Jahrzehnten auf Sicherheitsarchitekturen, die nach dem Prinzip einer mittelalterlichen Festung mit Burggraben aufgebaut sind. Diese perimeterbasierten Architekturen mit Firewalls und VPNs funktionierten gut, solange User im Büro saßen und Daten sowie Anwendungen im Rechenzentrum untergebracht waren. Das ist längst nicht mehr der Fall: Heute greifen User von wechselnden Standorten auf Anwendungen und Daten zu, die auf unterschiedliche Rechenzentren, Cloud-Umgebungen, SaaS- und webbasierte Applikationen verteilt sind.

Dadurch wird die Angriffsfläche deutlich vergrößert und Firewalls, VPNs sowie andere Einzel-Appliances werden weit über ihre sinnvollen Grenzen hinaus beansprucht. Der Versuch, diese Legacy-Architekturen auf Biegen oder Brechen an die Anforderungen hybrider Belegschaften anzupassen, erfordert hohe Kapitalausgaben und einen unverhältnismäßigen Verwaltungsaufwand. Weil Firewalls und VPNs im Hinblick auf Skalierbarkeit, Leistungsumfang und Sicherheit nicht für die Anforderungen heutiger Unternehmen konzipiert wurden, handelt es sich dabei bestenfalls um eine teure Behelfslösung.

2. Nachteil: Produktivitätseinbußen

Der Einsatz solcher perimeter- und netzwerkbasierten Ansätze zum Schutz einer User-Basis, die zunehmend außerhalb des Unternehmensnetzwerks arbeitet, beeinträchtigt die Produktivität und Zusammenarbeit. Am Beispiel von SaaS-Tools wie Microsoft 365 und ServiceNow oder Zusammenarbeitstools wie Zoom und Teams wird dies unmittelbar deutlich. In Legacy-Architekturen wird der gesamte Traffic von Endusern mithilfe von VPNs und MPLS im Backhauling-Verfahren zu einem Rechenzentrum umgeleitet und muss dort erst einen zentralen Security-Stack passieren, bevor er sein eigentliches Ziel erreicht. Auf dem Rückweg durchläuft er die gleichen Stationen in umgekehrter Reihenfolge zum Enduser.

Dieser Ansatz führt zu unnötigem Bandbreitenverbrauch sowie Wartungskosten und lässt einen Engpass entstehen, der die Latenz erhöht und die Produktivität zum Stillstand bringt. Aus Frust suchen die User dann nach Möglichkeiten, die umständlichen Sicherheitsmechanismen zu umgehen.

3. Nachteil: Steigende Kosten der Cyberkriminalität

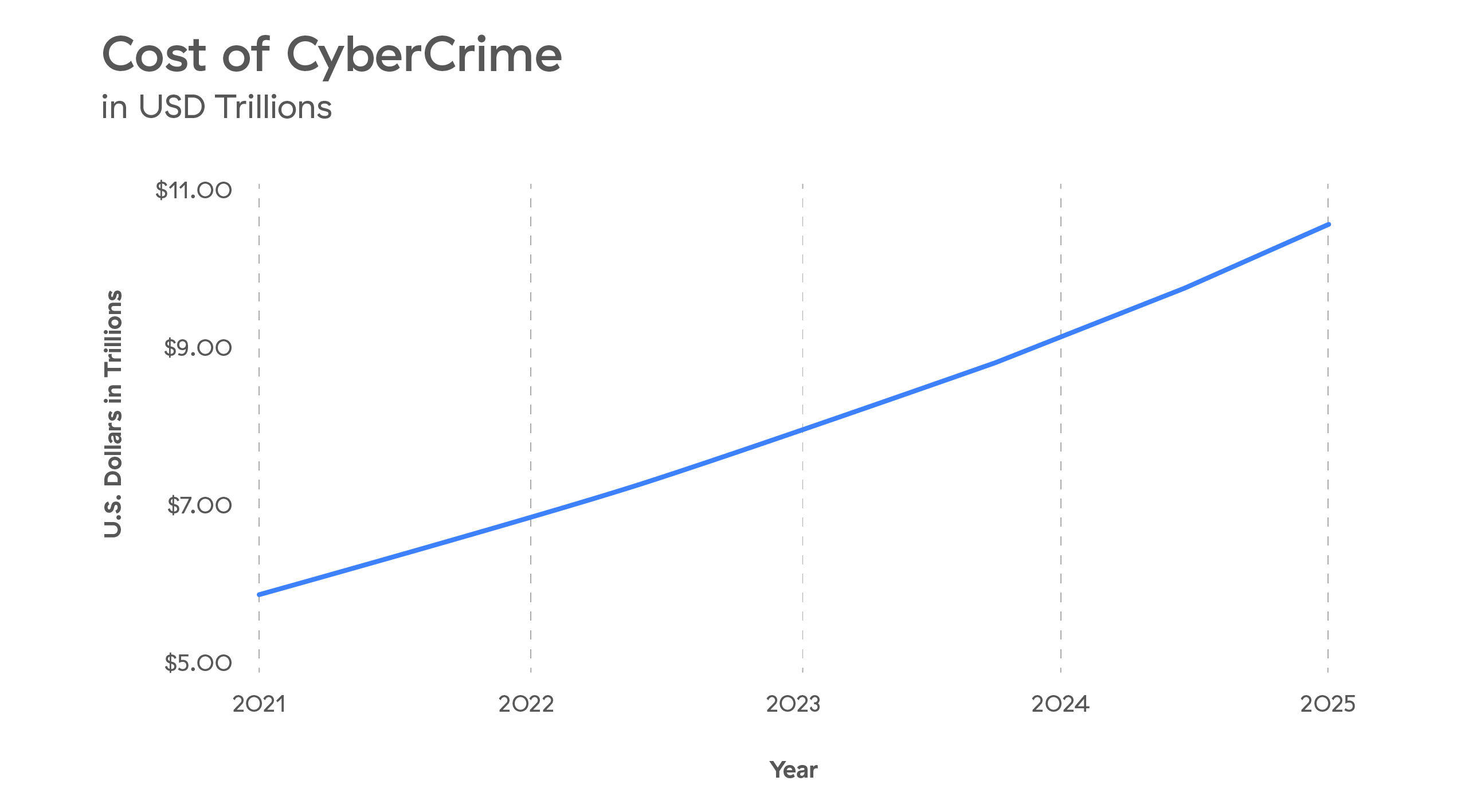

Als ob die beiden bereits genannten Nachteile nicht genug wären, haben Organisationen zudem mit einem beispiellosen Ausmaß an Cyberbedrohungen und entsprechend steigenden Kosten zu kämpfen. 2021 beliefen sich die Schäden durch Cyberkriminalität weltweit auf 6 Billionen USD. Für die Zukunft wird ein jährlicher Anstieg um 15 % auf 10,5 Billionen USD im Jahr 2025 prognostiziert.

Zusätzlich zu den Direktverlusten, die Organisationen durch erfolgreiche Cyberangriffe sowie die entsprechenden Reaktions- und Behebungsmaßnahmen entstehen, schlagen auch Betriebsstörungen und Ausfallzeiten, Markenschäden und entgangene Einnahmen empfindlich zu Buche. Leider gewährleisten perimeterbasierte Architekturen keinen ausreichenden Schutz vor den heute überall lauernden Cyberbedrohungen.

4. Nachteil: Zeitaufwendige M&A-Integrationen

Durch Fusionen und Übernahmen können Organisationen sich radikal neuartige Marktchancen erschließen. Einer Studie der Harvard Business Review zufolge wird jedoch bei 70 % aller Unternehmenstransaktionen nicht die erwartete Wertschöpfung realisiert. Dies liegt nicht zuletzt daran, dass die Zusammenführung von Legacy-Netzwerken, perimeterbasierten Sicherheitsarchitekturen, IT-Ressourcen und Anwendungen zwischen zwei fusionierenden Unternehmen ein äußerst kompliziertes, technisch anspruchsvolles und zeitaufwendiges Unterfangen ist – ganz zu schweigen vom Einrichten des User-Zugriffs auf alle benötigten Assets. Entsprechend kommt es bei M&A-Integrationen immer wieder zu Überschreitungen der vorgesehenen Fristen und Budgets. Damit werden Chancen zur Wertschöpfung verpasst.

Zero Trust als effektivere Alternative

IT-Beauftragte stehen somit vor der doppelten Herausforderung, ihre Organisation vor Bedrohungen zu schützen und gleichzeitig in einem schwierigen Wirtschaftsklima die Wertschöpfung zu optimieren. Wenngleich diese Hindernisse auf den ersten Blick unüberwindbar erscheinen mögen, lassen sie sich durchaus bewältigen – mit einer Zero-Trust-Architektur. Die Zscaler Zero Trust Exchange stellt einen zukunftsfähigen ganzheitlichen Ansatz zum Schutz von cloudbasierten hybriden Arbeitskonzepten bereit.

Sie reduziert Kosten sowie Komplexität und minimiert das Risiko von Cyberangriffen und Sicherheitsverletzungen, damit Organisationen eine schwierige Wirtschaftslage nicht nur überstehen, sondern mit Bravour meistern. In unserem Whitepaper „One True Zero: Erstklassige Sicherheit und überdurchschnittlicher wirtschaftlicher Nutzen mit der Zscaler Zero Trust Exchange“ werden die beschriebenen Herausforderungen ausführlich thematisiert und Lösungen zu ihrer Bewältigung aufgezeigt.

War dieser Beitrag nützlich?

Haftungsausschluss: Dieser Blog-Beitrag wurde von Zscaler ausschließlich zu Informationszwecken erstellt und wird ohne jegliche Garantie für Richtigkeit, Vollständigkeit oder Zuverlässigkeit zur Verfügung gestellt. Zscaler übernimmt keine Verantwortung für etwaige Fehler oder Auslassungen oder für Handlungen, die auf der Grundlage der bereitgestellten Informationen vorgenommen werden. Alle in diesem Blog-Beitrag verlinkten Websites oder Ressourcen Dritter werden nur zu Ihrer Information zur Verfügung gestellt, und Zscaler ist nicht für deren Inhalte oder Datenschutzmaßnahmen verantwortlich. Alle Inhalte können ohne vorherige Ankündigung geändert werden. Mit dem Zugriff auf diesen Blog-Beitrag erklären Sie sich mit diesen Bedingungen einverstanden und nehmen zur Kenntnis, dass es in Ihrer Verantwortung liegt, die Informationen zu überprüfen und in einer Ihren Bedürfnissen angemessenen Weise zu nutzen.

Erhalten Sie die neuesten Zscaler Blog-Updates in Ihrem Posteingang

Mit dem Absenden des Formulars stimmen Sie unserer Datenschutzrichtlinie zu.