Zscaler Blog

Erhalten Sie die neuesten Zscaler Blog-Updates in Ihrem Posteingang

AbonnierenErfahren Sie mehr über verschlüsselte Angriffe inmitten der KI-Revolution

Einführung

Zscaler ThreatLabz hat zwischen Oktober 2022 und September 2023 in der Zscaler-Cloud 29,8 Mrd. blockierte Angriffe ausgewertet, die über verschlüsselten Datenverkehr erfolgten. Die Ergebnisse wurden im Zscaler ThreatLabz 2023 State of Encrypted Attacks Report publiziert. Zusätzlich zu den blockierten Bedrohungen wurden täglich 500 Billionen Signale und 360 Mrd. Transaktionen in der Zscaler Zero Trust Exchange™ ausgewertet. In diesem Artikel werden die wichtigsten Ergebnisse vorgestellt.

Status verschlüsselter Angriffe

Laut Google Transparency Report1 verzeichnete der verschlüsselte Traffic in den letzten zehn Jahren einen deutlichen Anstieg und macht inzwischen 95 % des gesamten weltweiten Datenverkehrs aus − im Dezember 2013 waren es noch 48 %. Der verschlüsselte Datenverkehr, einst als sichere Lösung gefeiert, ist mittlerweile allerdings auch für die meisten Cyberangriffe (Malware, Phishing, Datendiebstahl...) verantwortlich.

85,9 % aller Angriffe sind verschlüsselt

Bei fast 86 % der Angriffe entlang der Cyber Kill Chain kommen verschlüsselte Kanäle zum Einsatz. Von der ersten Phase der Übermittlung bis hin zu Command-and-Control-Aktivitäten und Datenexfiltration nutzen Cyberkriminelle inzwischen Verschlüsselung, um ihre Untaten zu verschleiern. Um solche Angriffe zu erkennen, zu entschlüsseln und zu vereiteln, empfiehlt Zscaler Unternehmen daher, ihren gesamten verschlüsselten Datenverkehr aktiv zu überprüfen.

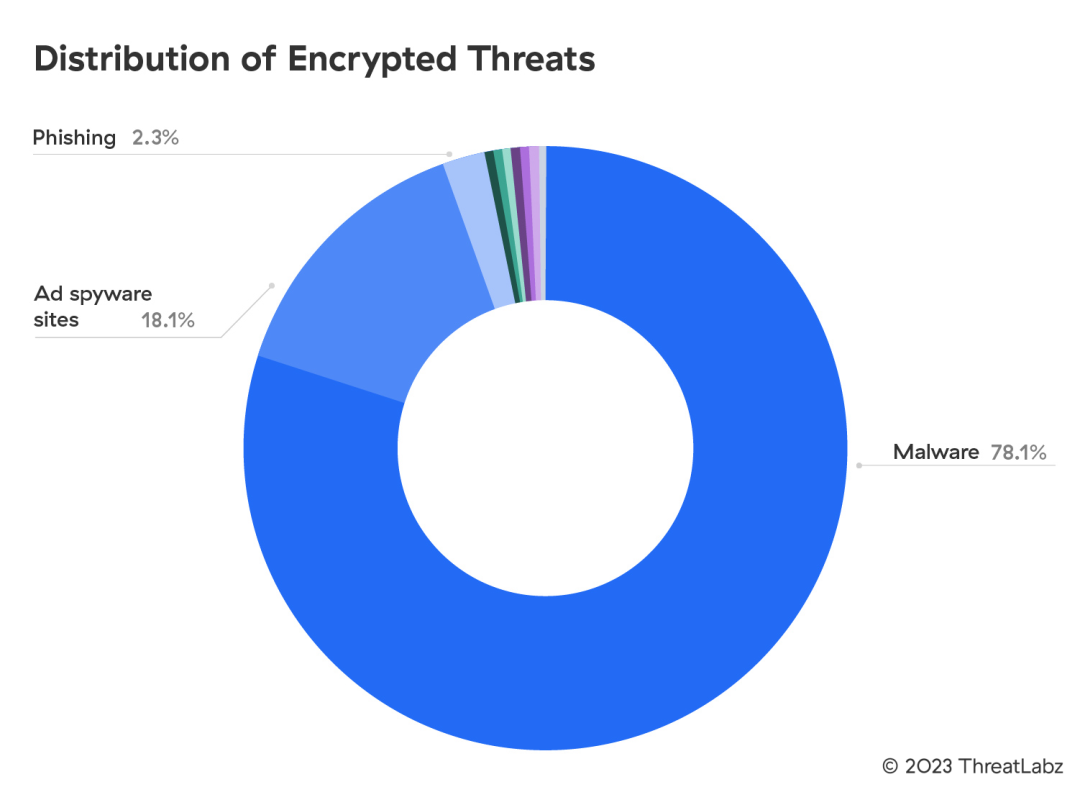

78,1 % der verschlüsselten Angriffe entfallen auf Malware

Cyberkriminelle verbergen im verschlüsselten Datenverkehr die unterschiedlichsten Angriffsmaschen. Allerdings ist Malware nach wie vor die größte Bedrohung und macht 78,1 % der verschlüsselten Angriffe aus, die von der Zscaler-Cloud blockiert werden. Darunter finden sich bösartige Skripte, Payloads, Webinhalte, Websites und E-Mail-Anhänge.

Abbildung 1: Relative Bedeutung verschlüsselter Angriffe

Der Zuwachs blockierter Malware zeigt, dass Hacker versuchen, zunächst in der jeweiligen IT-Umgebung Fuß zu fassen. Dazu umgehen sie veraltete Sicherheitsvorkehrungen, die den TLS-Datenverkehr oft nicht lückenlos überprüfen können.

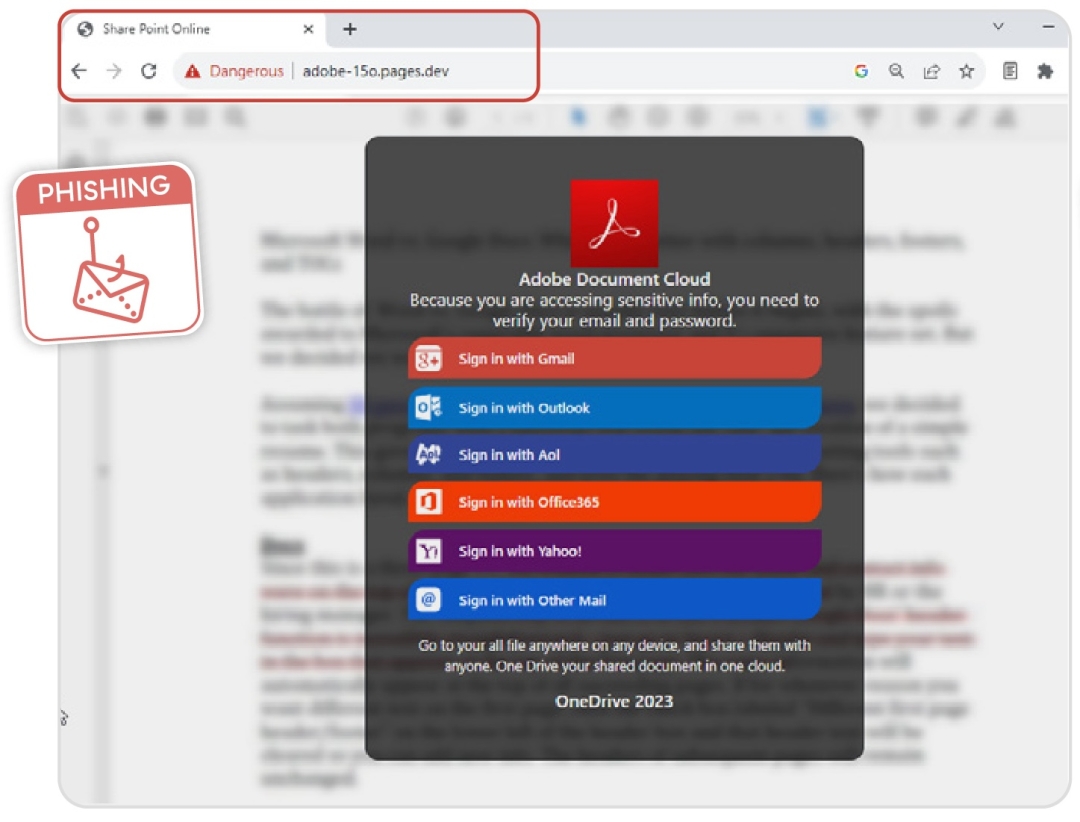

Phishing: +13,7 %

Der beobachtete Anstieg der Phishing-Angriffe ist wahrscheinlich auf KI-Tools und gebrauchsfertige Phishing-Angebote („Phishing-as-a-Service“) zurückzuführen, die Phishing-Kampagnen erheblich vereinfachen.

Zu den fünf Unternehmen mit den meisten Phishing-Angriffen gehören:

- Microsoft

- OneDrive

- SharePoint

- Adobe

- Amazon

Abbildung 2: Phishing-Kampagne im Adobe-Look

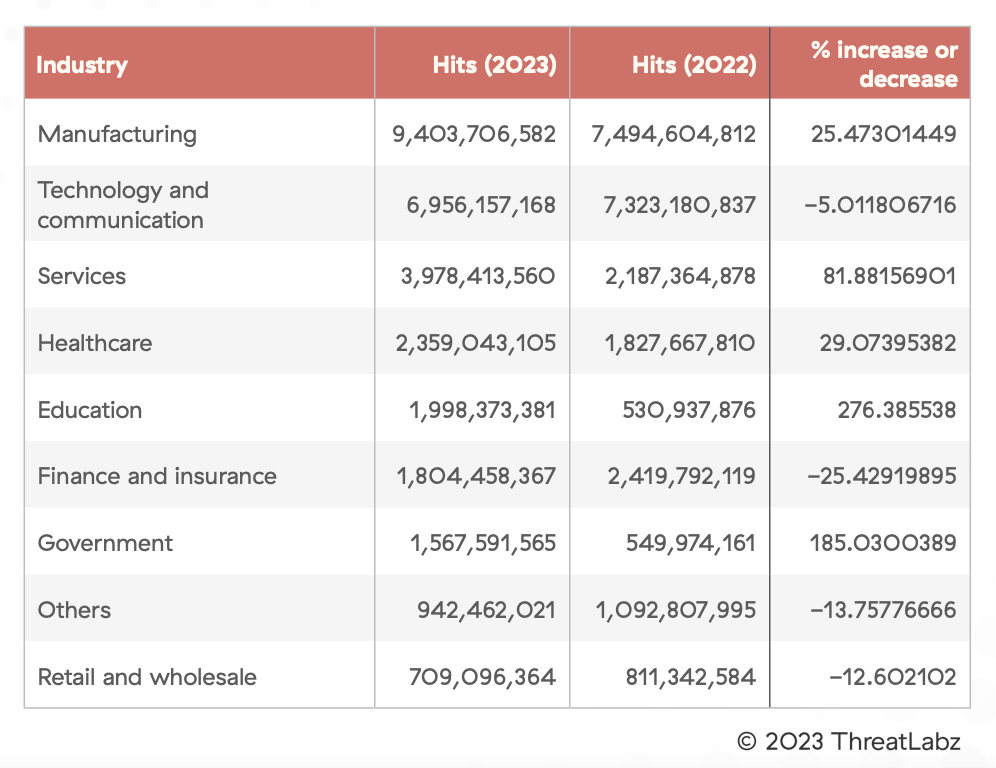

Das verarbeitende Gewerbe ist nach wie vor der am häufigsten angegriffene Sektor

Das verarbeitende Gewerbe ist mit 31,6 % der verschlüsselten Angriffe nach wie vor die am stärksten betroffene Branche.

Abbildung 3: Entwicklung verschlüsselter Angriffe im Branchenvergleich

Hier gab es mit über 2,1 Mrd. auch mehr KI/ML-Transaktionen als in jeder anderen Branche. Mit der zunehmenden Verbreitung von Smart Factories und des Internet of Things (IoT) in der Fertigung vergrößern sich Angriffsfläche und Sicherheitsrisiko der Branche. Es entstehen neue Einfallstore, über die Cyberkriminelle Produktions- und Lieferketten angreifen können. Der Einsatz gängiger KI-Anwendungen wie ChatGPT auf vernetzten Geräten in der Fertigung erhöht zudem das Risiko, dass über verschlüsselte Kanäle sensible Daten abgefischt werden.

Zscaler schützt Unternehmen passgenau vor verschlüsselten Angriffen

Das wichtigste Ergebnis des Berichts: Wenn Sie den verschlüsselten Datenverkehr nicht im Blick haben, wissen Sie nicht, ob es bereits zu Datenlecks gekommen ist oder ob ausgebuffte Hacker in Ihre IT-Umgebung eindringen können. Um unsere Kunden zu schützen, hat Zscaler 2023 auf verschlüsselten Kanälen fast 30 Mrd. Angriffe blockiert – ein Anstieg von 24,3 % gegenüber 24 Mrd. im Jahr 2022.

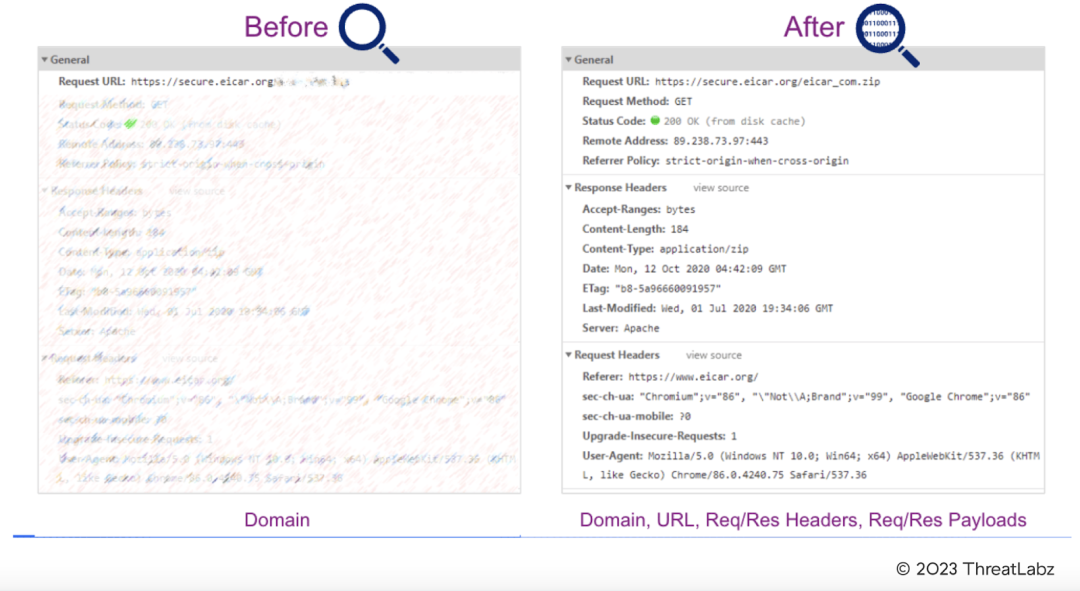

Heutzutage kommt bei den meisten Angriffen eine SSL- oder TLS-Verschlüsselung zum Einsatz. Deren Überprüfung ist besonders ressourcenintensiv und wird am besten mit einer cloudnativen Proxy-Architektur durchgeführt. Paketfilterung und Zustandsprüfung sind zwar auch bei herkömmlichen Firewalls möglich, allerdings für diesen Zweck aufgrund ihrer Ressourcenbeschränkungen nur schlecht gerüstet. Daraus ergibt sich für Unternehmen die dringende Notwendigkeit, cloudnative Architekturen einzuführen, die eine durchgehende Prüfung des verschlüsselten Datenverkehrs nach dem Zero-Trust-Prinzip ermöglichen.

Abbildung 4: TLS-Prüfung zum Schutz vor komplexen Angriffen

So wehrt Zscaler verschlüsselte Angriffe ab

Deepen Desai, Chief Security Officer bei Zscaler, sagt:

„Zwar werden 95 % des Webverkehrs mit HTTPS verschlüsselt. Trotzdem stellen wir fest, dass die meisten Angriffe über verschlüsselte Kanäle erfolgen. Somit kann der per SSL/TLS verschlüsselte Datenverkehr, der nicht inline auf sämtliche Bedrohungen überprüft wird, ein erhebliches Risiko bergen.“

Desai empfiehlt Unternehmen zum Schutz vor verschlüsselten Angriffen die folgenden Vorkehrungen:

- Zero Trust Network Access (ZTNA): Stören Sie so viele Phasen der Angriffskette wie möglich und erhöhen Sie Ihre Chancen, Angriffe zu stoppen, selbst wenn die Hacker einige Sicherheitskontrollen überwinden. Ich empfehle, anfällige Appliances wie VPNs und Firewalls durch ZTNA zu ersetzen, um den gesamten SSL/TLS Verkehr überprüfen zu können.

- Zscaler Private Access (ZPA): Für durchgehende Sicherheit mit verbesserter Segmentierung − hier verbinden sich die User direkt mit den Anwendungen und nicht mit dem gesamten Netzwerk. ZPA ermöglicht einen sicheren Direktzugriff auf bestimmte Anwendungen und sorgt so dafür, dass der Netzwerkverkehr unterteilt wird und die User keinen Zugriff auf das gesamte Netzwerk haben.

- Zscaler Cloud Data Loss Prevention (DLP): Integrieren Sie Zscaler Cloud DLP als Inline-Technologie mit durchgehender TLS-Prüfung zum Schutz vor Datenverlust.

Tipps zum Schutz vor verschlüsselten Angriffen

Ihre Sicherheitsstrategie sollte die folgenden Anforderungen erfüllen:

- Die Angriffsfläche verkleinern und Firmenanwendungen für das Internet unsichtbar machen.

- Angriffe mit einer cloudnativen Proxy-Architektur abwenden, damit zur Durchsetzung der Sicherheitsrichtlinien der gesamte Datenverkehr inline überprüft werden kann.

- Die Ausbreitung von Angriffen verhindern und dazu User direkt mit Anwendungen (statt mit dem Netzwerk) verbinden. So wird die Angriffsfläche verringert und durch Täuschungsmanöver und Workload-Segmentierung können etwaige Angriffe eingedämmt werden.

- Datenverluste stoppen und dazu den gesamten Internetverkehr (auch den verschlüsselten) überprüfen.

Wenn Sie das Risiko verschlüsselter Angriffe verringern möchten, sollten Sie diese Empfehlungen berücksichtigen:

- Setzen Sie auf eine cloudnative, proxybasierte Architektur, um den Traffic im großen Maßstab zu entschlüsseln und Bedrohungen zu erkennen und abzuwehren.

- Nutzen Sie eine KI-basierte Sandbox, um unbekannte Angriffsversuche unter Quarantäne zu stellen und Patient-Zero-Malware zu stoppen.

- Sorgen Sie für eine kontinuierliche Überprüfung des gesamten Traffics unabhängig davon, ob sich User zu Hause, in der Zentrale oder unterwegs befinden, um durchgehenden Schutz vor verschlüsselten Bedrohungen zu gewährleisten.

- Trennen Sie alle Verbindungen. So kann der gesamte Traffic – einschließlich des verschlüsselten Datenverkehrs – in Echtzeit von einer Inline-Proxy-Architektur überprüft werden, bevor er sein eigentliches Ziel erreicht. Dadurch wird eine effektive Abwehr vor Ransomware, Malware und anderen Bedrohungen gewährleistet.

- Schützen Sie Ihre Daten mit präzisen kontextabhängigen Richtlinien und überprüfen Sie Zugriffsanfragen und Rechte anhand des jeweiligen Zusammenhangs.

- Verringern Sie die Angriffsfläche, indem Sie User anstelle des Netzwerks direkt mit den benötigten Apps und Ressourcen verbinden.

Tipps zur KI/ML-Sicherheit

Angesichts der rasanten Verbreitung KI-gestützter Anwendungen werden etablierte Verfahren benötigt, die den verantwortungsvollen und sicheren Einsatz dieser neuen Technologien garantieren.

- Unternehmen sollten ihre Richtlinien zu KI-Nutzung und Sicherheit daher aktiv nachjustieren, um den Angreifern immer einen Schritt voraus zu sein.

- Setzen Sie die TLS-Prüfung KI-gestützter Chatbots wie ChatGPT mithilfe detaillierter DLP-Richtlinien durch, um den Verlust sensibler Daten zu verhindern.

- Stellen Sie sicher, dass Ihre KI-Tools allen einschlägigen Gesetzen und ethischen Grundsätzen genügen. Dazu zählen auch Bestimmungen und Gesetze zum Thema Datenschutz.

- Legen Sie rund um die Entwicklung und den Einsatz von KI-Programmen klare Zuständigkeiten fest. Regeln Sie die Aufgabenverteilung rund um die Beaufsichtigung von KI-Projekten.

- Die Entwicklung und Übernahme von KI-Tools sollte einem Secure Product Lifecycle Framework folgen, das höchste Sicherheit gewährleistet.

War dieser Beitrag nützlich?

Erhalten Sie die neuesten Zscaler Blog-Updates in Ihrem Posteingang

Mit dem Absenden des Formulars stimmen Sie unserer Datenschutzrichtlinie zu.